Android celem nowego ataku. Przestępcy budują botnet sterowany przez Tor

Android jest celem nowego ataku. Malware został stworzony, by zbudować botnet z telefonów, tabletów, telewizorów i innych sprzętów z systemem Google'a. Botnet nazwany Matryosh jest wyjątkowy, bo korzysta z sieci Tor.

Malware budujący Matryosh wykorzystuje znany problem z niektórymi urządzeniami z Androidem. Nie brakuje producentów, którzy zostawiają interfejs diagnostyczny Android Debug Bridge (ADB) dostępny dla użytkownika, także przez internet. Interfejs nasłuchuje na porcie 5555 i bez problemu można się do niego podłączyć z zewnątrz.

Ten problem istnieje w ekosystemie Androida od lat i dotyczy nie tylko smartfonów. ADB był wykorzystywany także przez inne szkodniki, w tym ADB.Miner, IPStorm, Fbot czy Ares. Wszystkie szukały w sieci urządzeń z Androidem z niezabezpieczonym interfejsem ADB, łączyły się z nim i tą drogą wgrywały szkodliwy kod do systemu. Ich działania były jednak prostsze, niż to, co potrafi zrobić Matryosh.

Botnet na Androidzie, ale w sieci Tor

By botnet spełniał swoje zadanie (na przykład zmasowany atak sieciowy na wskazany cel), potrzebne jest nie tylko mnóstwo zainfekowanych urządzeń końcowych, ale też serwery koordynujące ich działania. Zwykło nazywać się je Control & Command, czyli C&C. Zwykle jest to przejęty przez cyberprzestępców serwer gdzieś w internecie, zaniedbany przez administratorów komputer w kącie serwerowni, którego od lat nikt nie ruszał. Zainfekowane urządzenia łączą się ze wskazanym adresem IP tej maszyny i odbierają polecenia lub wysyłają tam wykradzione dane.

Zobacz: Malware xHelper rozpracowany. Wiemy jak przetrwał „factory reset” Androida

Zobacz: Ghimob - spyware w 153 aplikacjach na Androida

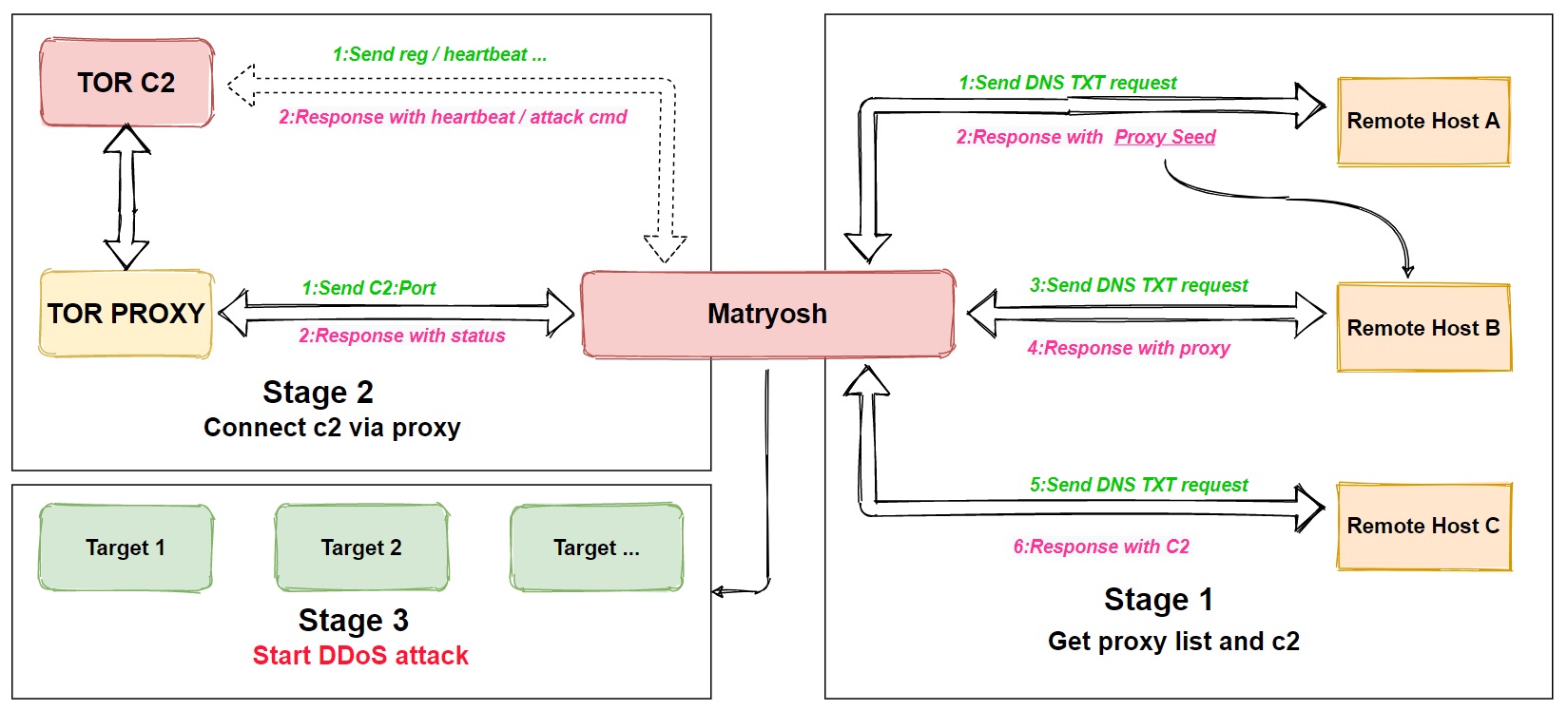

Tym razem jednak ruch jest doskonale zakamuflowany. Serwery C&C są ukryte w sieci Tor (tzw. darknecie), gdzie wyśledzenie kogokolwiek graniczy z cudem. Komunikacja również jest zaciemniona i złożona z wielu warstw, zupełnie jak rosyjska laleczka, od której pochodzi nazwa botnetu. Oto jej schemat działania według analityków Netlab.

Malware służący do tworzenia botnetu został odkryty przez laboratorium Netlab, należące do chińskiego Qihoo 360. Analitycy znaleźli wskazówki sugerujące, że ten botnet to dzieło tych samych osób, co LeetHozer z 2020 roku i Moobot z 2019. Wszystkie trzy mają służyć do tego samego – do ataków DDoS (Distributed Denial of Service), czyli tak potężnego obciążania łącza i serwerów celu, że usługi po prostu przestają działać.

Wyłącz ADB, jeśli możesz

Podstawowym wektorem ataku jest interfejs diagnostyczny. Jeśli producent Twojego telefonu go nie zabezpieczył, zapewne możesz go wyłączyć samodzielnie. Musisz przejść do ustawień telefonu, odnaleźć ustawienia deweloperskie (zwykle trzeba w tym celu stuknąć 7 razy w wersję systemu w informacjach o telefonie). Wśród nich zapewne znajdziesz ustawienie odpowiadające za debugowanie bezprzewodowe. Trzeba ją wyłączyć.

To oczywiście instrukcja na telefonie lub tablecie. Na przystawkach telewizyjnych i innych sprzętach (zwłaszcza tych tańszych) w ogóle nie ma dostępu do tych ustawień, więc użytkownik jest w zasadzie bezbronny.