Orange Polska ujarzmił bestię. Klient miał gigantyczne szczęście

CERT Orange Polska zatrzymał nowy rekordowy atak na klienta pomarańczowej sieci. Pomogło narzędzie do wykrywania zatrutego ruchu.

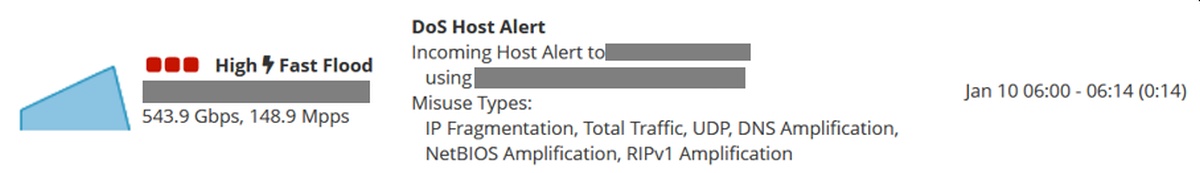

Warszawski klient usługi Neostrada był celem rekordowego ataku DDoS (Distributed Denial of Service) w sieci Orange Polska. Jego siła wyniosła 543,9 Gb/s. Poprzedni rekord należał do ataku DDoS, o którym pomarańczowy operator informował 3 marca 2021 roku. Siła tamtego ataku osiągnęła 476,2 Gb/s.

Nowy rekordowy atak został udaremniony dzięki metodzie filtrowania BGP Flowspec. Pod koniec 2018 roku CERT Orange Polska uruchomił automatyczną, nie wymagającą ingerencji operatora, mitygację ataków DDoS przy wykorzystaniu tej metody, w efekcie czego nastąpił wyraźny spadek "zatrutego" ruchu.

Automitygacja DDoS via BGP Flowspec składa się z dwóch elementów. Pierwszy z nich to stałe próbkowanie ruchu z różnych miejsc sieci szkieletowej (analizowanie od 1/1000 do 1/5000 przesyłanych pakietów pod kątem specyficznym dla DDoS). Mimo, iż adres źródłowy napastnika można podstawić (zespoofować), nie jest on jedynym parametrem opisującym ruch sieciowy. Odpowiednio ustawione reguły wyłuskają potencjalne ataki.

Wtedy odpowiednie informacje automatycznie trafią do dodatkowych tabel routingowych we wszystkich routerach szkieletowych Orange. Informacje dotyczące Flowspec są nadrzędne w stosunku do domyślnych tabel, w efekcie czego po rozpoznaniu "zatrutego" ruchu i przekazaniu informacji, próba ataku trafia do /dev/null w dowolnym/każdym elemencie sieci szkieletowej Orange Polska.

Być może zdarzą się tacy z Was, którzy pomyślą, albo powiedzą: "To ma być jakaś rywalizacja? Co Wy, na rekord idziecie?". My nie. To przestępcy. My tylko robimy swoje. A branża o tym wie, biorąc pod uwagę, że przeszło 90% rynku przed DDoSami chroni właśnie Orange Polska.

– czytamy w komunikacie CERT Orange Polska