Fałszywa aplikacja bankowa. Zagrożenie dla 7 milionów klientów

Oszuści chwytają się coraz to nowych sposobów na to, by oszukać Polaków i okraść ich z pieniędzy. CSIRT KNF alarmuje, że przestępcy ruszyli z nową kampanią, w której główną rolę odgrywa fałszywa aplikacja bankowa – Klucz bezpieczeństwa Pekao.

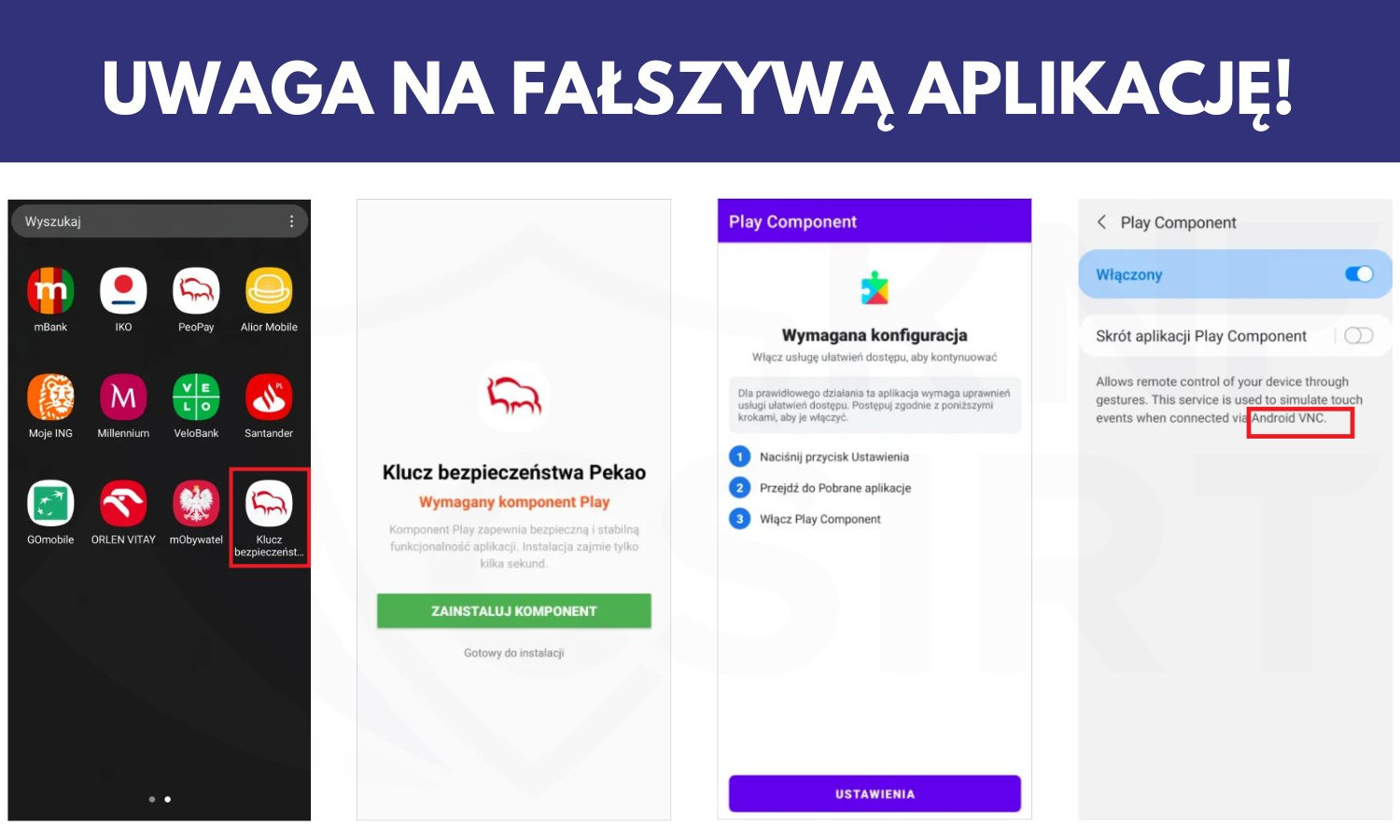

Specjaliści od bezpieczeństwa z CSIRT KNF ostrzegają przed nową kampanią wymierzoną w użytkowników urządzeń mobilnych z systemem Android. Oszuści przygotowali fałszywą aplikację mobilną „Klucz bezpieczeństwa Pekao”.

Jak sama nazwa wskazuje, celem ataku jest konkretna grupa użytkowników – klienci banku Pekao. Jednak posiadacze kont w innych bankach równie powinni się mieć na baczności, ponieważ oszuści często wykorzystują te same wzorce i szablony w innych atakach, czyli problem może dotyczyć na przykład klientów PKO czy Santandera.

W opisywanym przez CSIRT KNF przypadku fałszywa aplikacja „Klucz bezpieczeństwa Pekao” ma identyczną ikonę jak oficjalna bankowa apka PeoPay, łatwo się więc nabrać. Malware po uruchomieniu wymaga od użytkownika zainstalowania dodatkowego pakietu przedstawiającego się jako „Komponent Play”.

W rzeczywistości instalacja wiąże się z umieszczeniem na urządzeniu ofiary oprogramowania dopominającego się o przyznanie uprawnień do Ułatwień dostępu. Wstępna analiza wykazała, że fałszywa aplikacja może próbować uzyskać zdalny dostęp do urządzenia ofiary za pośrednictwem VNC.

Konsekwencje mogą być bardzo groźne. Wspomniany przez CSIRT KNF „Komponent Play” to tzw. dropper, który toruje drogę do pełnego przejęcia kontroli nad urządzeniem.

W rezultacie, gdy ofiara zaloguje się do bankowości mobilnej, malware może przejąć sesję. Dzięki VNC przestępca widzi stan konta i może zlecić przelew, a dzięki Ułatwieniom dostępu może automatycznie zatwierdzać zgody. Dodatkowo złośliwe oprogramowanie posiadające te uprawnienia może odczytać kody jednorazowe przychodzące SMS-em lub generowane w aplikacjach typu Google Authenticator, zanim użytkownik zdąży zareagować. Napastnik widzi powiadomienie z kodem na ekranie lub sczytuje jego treść. W innym wariancie takiego ataku może dojść do sytuacji, gdy trojan wyłączy blokadę ekranu lub zarejestruje kod PIN wpisywany na ekranie blokady, co daje napastnikowi trwały dostęp do urządzenia nawet po restarcie. W praktyce oznacza to oddanie telefonu w ręce przestępcy.

Nie dajcie się oszukać i pamiętajcie o instalacji aplikacji tylko z zaufanych źródeł