Lepiej zaktualizuj smartfon. Konkurent Pegasusa zbiera żniwo

Wykryto aktywność nowego narzędzia o nazwie Predator, które jest konkurentem dla Pegasusa. Wykorzystuje one podatności 0 day w smartfonach z iOS oraz Androidem.

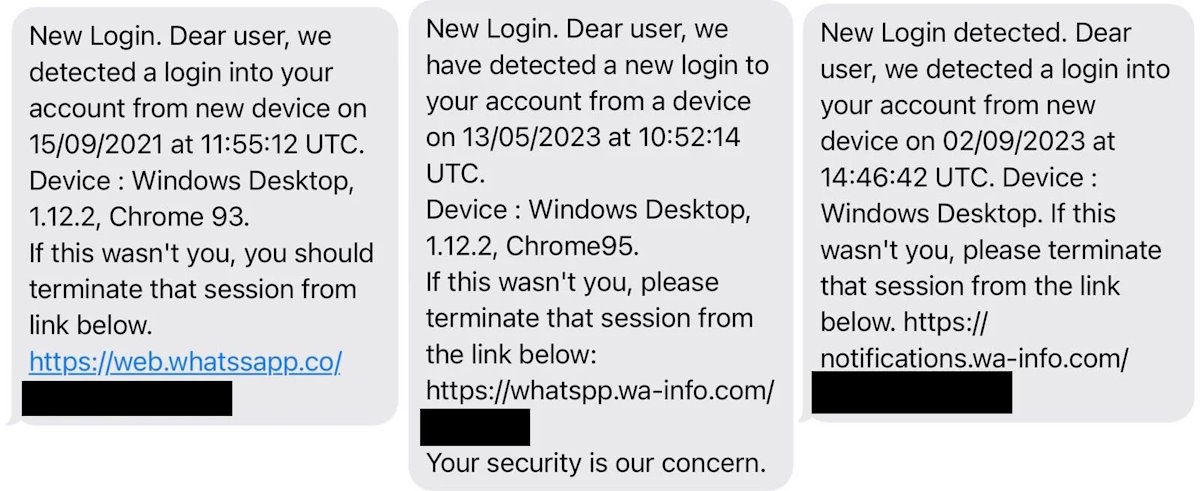

Aktywność nowego narzędzia zostało wykryte po analizie telefonu jednego z egipskich parlamentarzystów. Na jego telefon trafiały nie tylko wiadomości SMS oraz na WhatsAppa, które miały go przekierować na witryny ze spywarem, ale wykorzystywany był także atak typu Man-in-the-Middle.

Predator, czyli konkurent Pegasusa

Atak typu Man-in-the-Middle polega na przekierowaniu ruchu z witryny HTTP na inną, zainfekowaną stronę. W ten sposób ofiara nawet nie wie, że weszła na nieprawidłową witrynę i stała się celem ataku. Google tak opisuje tę metodę:

Exploit Intellexa został dostarczony poprzez atak „man-in-the-middle” (MITM), w którym osoba atakująca znajduje się pomiędzy ofiarą a witryną, na którą ofiara chce wejść. Jeśli cel odwiedza witrynę internetową za pomocą protokołu HTTP, osoba atakująca może przechwycić ruch i wysłać celowi fałszywe dane, aby zmusić go do przejścia na inną witrynę.

Zainfekowanie w ten sposób iPhone'a było możliwe dzięki trzem podatnościom 0 Day w iOS w wersji 16.6.1. Mowa o CVE-2023-41991, CVE-2023-41992 oraz CVE-2023-41993. Umożliwiały one uzyskanie pełnych usprawnień kernela, czyli całkowite przejęcie kontrolę nad telefonem.

Dziury bezpieczeństwa zostały już załatane w iOS w wersji 16.7 oraz 17.0.1. Atak możliwy był do przeprowadzenia także na urządzeniach z Androidem, ale w tym celu wykorzystywany był exploit przeglądarki Chrome.