Nietypowy atak na klientów Orange. Obiecują 100 zł na start

CERT Orange Polska ostrzega przed nową kampanią phishingową. Cyberprzestępcy wykorzystują popularność marki i marzenia o zatrudnieniu u operatora, aby wykradać dane logowania do serwisu Mój Orange. W tle pojawiają się rosyjskie serwery i fałszywe obietnice szybkiego zarobku.

Zatrudnienie w dużej firmie technologicznej, takiej jak Orange, cieszy się ogromnym zainteresowaniem – na jedno miejsce często przypada ponad stu kandydatów. Tę popularność postanowili wykorzystać oszuści. Eksperci z CERT Orange Polska przeanalizowali mechanizm ataku dzięki zgłoszeniu od jednego z czujnych klientów, który poinformował o podejrzanej aktywności.

Jak działa oszustwo „na rekrutera”?

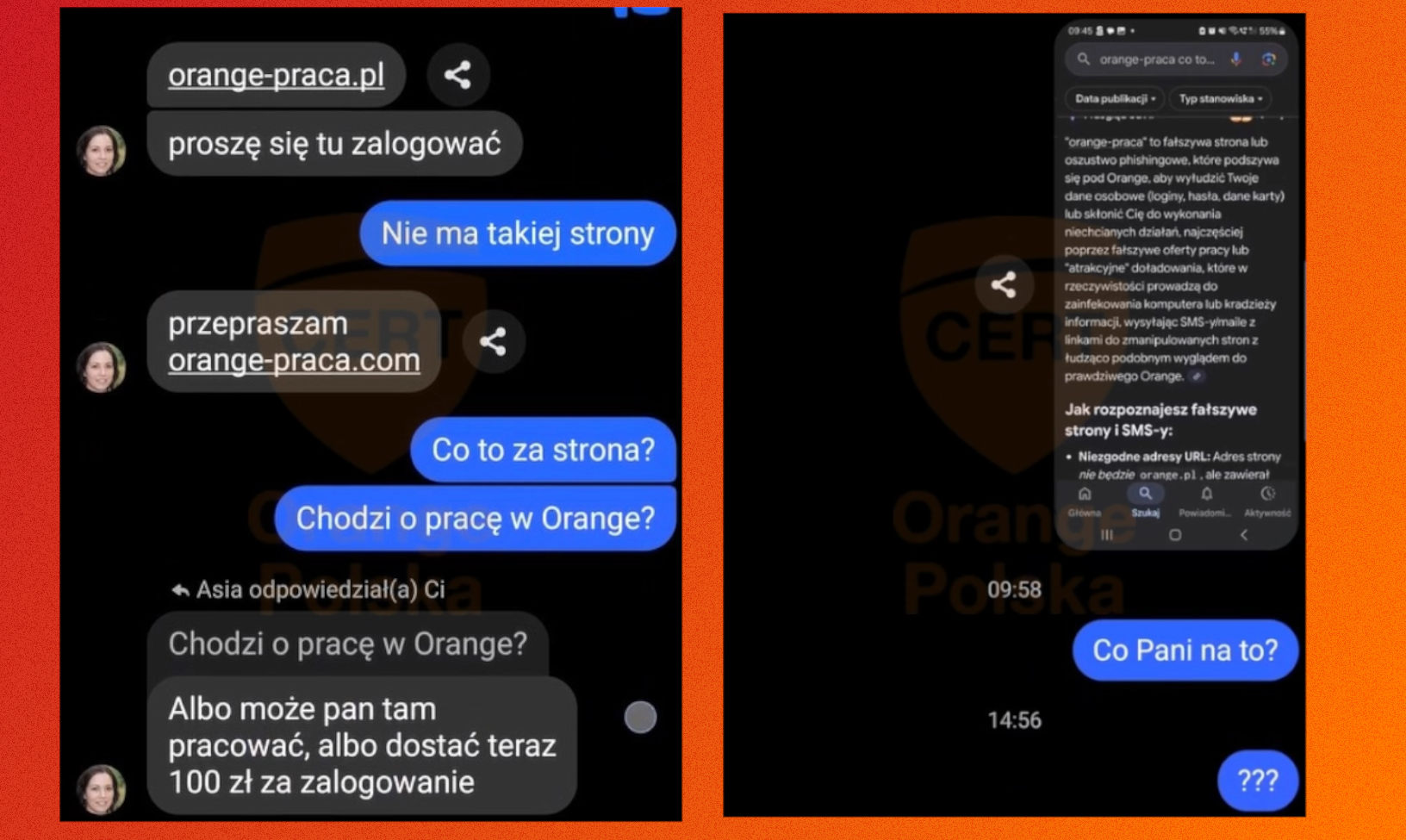

Kontakt z ofiarą nawiązywany jest za pośrednictwem Messengera. Rzekoma rekruterka (której profil na Facebooku wciąż może być aktywny) pyta rozmówcę, czy jest klientem Orange. Następnie oszust przesyła link do fałszywej strony orange-praca[.]com. Ofiara jest zachęcana otrzymaniem kwoty 100 zł za zalogowanie na stronie, która okazuje się nieudolną kopią serwisu Mój Orange,

Przestępcy tłumaczą to zarobkiem w ramach systemu poleceń (referral). Co ciekawe, oszuści działają dość nieudolnie – w analizowanym przypadku początkowo wysłali nawet błędny adres strony, zanim podali ten „właściwy”, prowadzący do phishingu.

Strona orange-praca[.]com to nic innego jak kopia panelu logowania Mój Orange. Grafiki na witrynie zostały ukradzione z serwisu rekrutacyjnego innego operatora. Mechanizm ataku wygląda następująco:

- Użytkownik wpisuje login i hasło na fałszywej stronie.

- Ponieważ konto jest chronione uwierzytelnianiem dwuskładnikowym, strona prosi o przepisanie kodu SMS.

- Jeśli ofiara to zrobi, przekazuje oszustom pełny dostęp do swojego konta.

Przejęcie konta Mój Orange stwarza poważne ryzyko – przestępcy mogą w imieniu ofiary zamawiać drogie urządzenia i usługi.

Analiza techniczna przeprowadzona przez CERT Orange Polska ujawniła ciekawe szczegóły zaplecza ataku. Dane wpisywane w formularzu są natychmiast przesyłane na kanał oszusta w aplikacji Telegram. Tam prawdopodobnie następuje ręczna weryfikacja i próba logowania na konto ofiary.

Domena wykorzystana w ataku została zarejestrowana 5 stycznia 2026 roku, a jej adres IP prowadzi bezpośrednio do Rosji. Domena została już zablokowana przez CyberTarczę Orange oraz trafiła na listę ostrzeżeń CERT Polska, jednak warto zachować czujność, gdyż oszuści mogą wrócić z nowym adresem.