Masz Revolut? Uważaj, trwa atak na użytkowników

CERT Orange Polska ostrzega przed nową kampanią phishingową. Eksperci od bezpieczeństwa obserwują kolejną falę fałszywych SMS-ów. Naciągaczy ponownie wzięli na cel użytkowników aplikacji i usługi finansowej Revolut. Ślady prowadzą do Rosji.

Tego typu atak nie jest całkowitą nowością – podobny mechanizm cyberprzestępcy wykorzystali już miesiąc temu. Dziś CERT Orange poinformował o nowej fali takich ataków. Ich schemat jest podobny do tych z marca.

Uważajcie, znów leci fala SMSów, podszywających się pod @RevolutApp! Zarówno z długich numerów, jak i z nadpisu Revolut2FA. W @Orange_Polska nadpis blokujemy, podobnie jak IP (91.215.85[.]192, to samo, co miesiąc temu, ten sam schemat ataku, jak opisany w https://t.co/l4IDUxDAfw) pic.twitter.com/LQwCnZnxoA

— CERT Orange Polska (@CERT_OPL) April 5, 2023

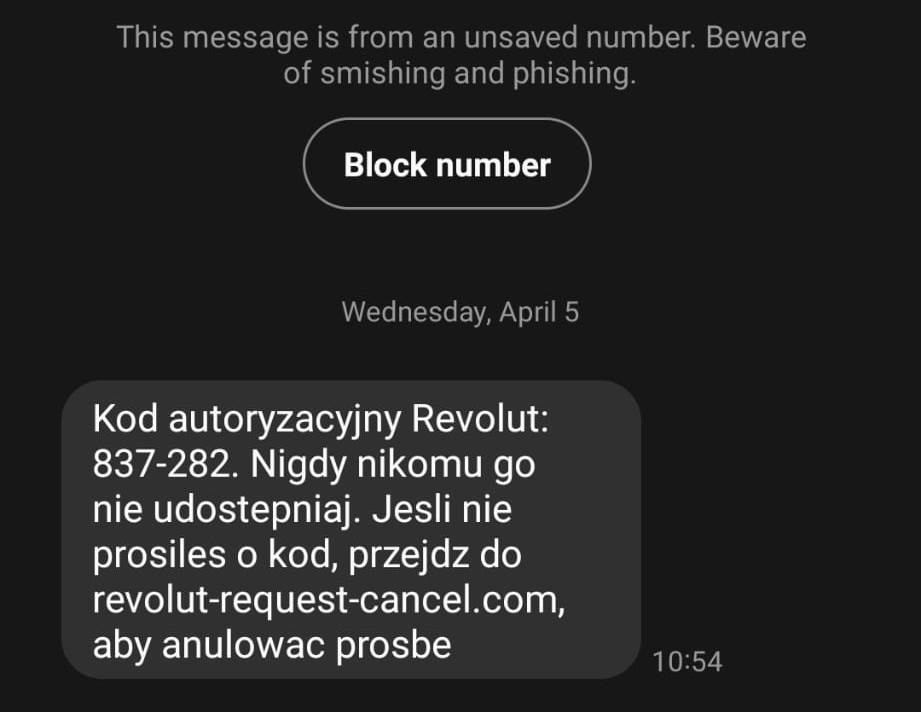

Ataki na klientów fintechu Revolut zaczynają się od SMS-ów. Ich treść może zaniepokoić, bo mowa o kodzie autoryzacji – czyli potencjalnym dostępie do konta. Takie socjotechniczne sztuczki są często stosowane przez przestępców – mają uśpić czujność ofiary i sprowokować do natychmiastowych działań bez zastanowienia. Treść tej wiadomości może wyglądać na przykład tak:

Kod autoryzacyjny Revolut: 837-282. Nigdy nikomu go nie udostępniaj. Jeśli nie prosiłeś o kod, przejdź do revolut-request-cancel[.]com, aby anulować prośbę.

Pozornie nadawcą SMS-a jest „Revolut”, jednak wystarczy przekleić nazwę nadawcy do pliku tekstowego, by okazał się, że jest nim... Revoiut. Różnica dotyczy trzeciej litery od końca – wielkie „i” pisane czcionką bezszeryfową wygląda tak samo, jak małe „el”. Do dobre znana sztuczka oszustów. SMS-y mogą przychodzić też z nadpisu Revolut2FA.

W ataku sprzed miesiąca SMS-y przekierowywały do strony revolut-id-verify[.]com, jednak eksperci CERT Orange odkryli, że strony łączy ten sam adres IP (91.215.85[.]192). Adres ten prowadzi do maszyny zlokalizowanej na terenie Federacji Rosyjskiej i należącej do firmy PROSPERO-AS.

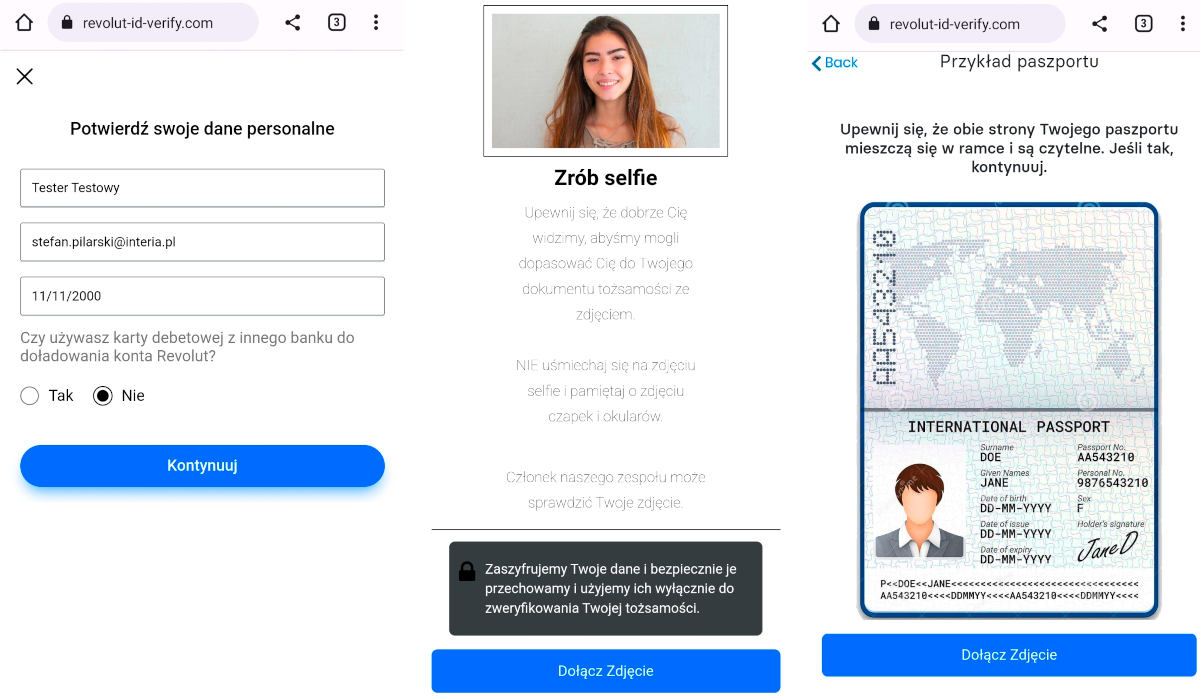

Kliknięcie w link przenosi ofiarę do strony, gdzie pojawia się napisana po polsku prośba o potwierdzenie, że nie jesteśmy robotem. W kolejnym kroku użytkownik zobaczy stronę udającą logowanie do usługi Revolut. Tam pojawia się polecenie wpisania numeru telefonu i pinu.

W dalszych krokach ofiara namawiana jest do wykonania zdjęcia selfie, co jest rutynową procedurą podczas logowania się do aplikacji Revolut po jej zainstalowaniu na nowym telefonie. Na tym nie koniec: oprócz loginu i pinu do usługi oraz zdjęcia, które można z nimi skojarzyć, oszuści usiłują wyłudzić jeszcze skan dokumentu tożsamości.

Po tym wszystkim ofiara jest przekierowywana do właściwej strony usługi Revolut. Użytkownik myśli, że przeszedł prawidłową procedurę weryfikacji, a w rzeczywistości przekazał przestępcom komplet danych pozwalających zalogować się do konta Revolut. Dodatkowo dane z dokumentu tożsamości pozwalają na oszustwa w innych instytucjach finansowych.

Za wszelką cenę należy więc unikać automatycznego klikania w linki w SMS-ach. Trzeba też sprawdzać adresy, do których prowadzą i zastanowić się, czy to na pewno właściwa strona. Opisywany atak jest już blokowany przez zabezpieczenia Orange.