Bezpieczeństwo w Polsce to żart. Kluczowy system ma dziurę

Polskie urzędy oraz inne podmioty mają problem, ale dotyka on też zagranicy. Wszystko przez popularne, darmowe i otwartoźródłowe oprogramowanie.

E-maile to obecnie jedna z podstaw komunikacji internetowej. Wykorzystywane są w pracy, na uczelniach oraz prywatnie. Oczywiście do ich odbierania i wysyłania potrzebny jest serwer i odpowiedni klient - albo zainstalowany lokalnie na PC, albo w wersji webowej. A wygląda na to, że polskie podmioty rządowe korzystają z dziurawego od dekady rozwiązania.

Luka jest stara, znana i pozwala przejąć całkowitą kontrolę

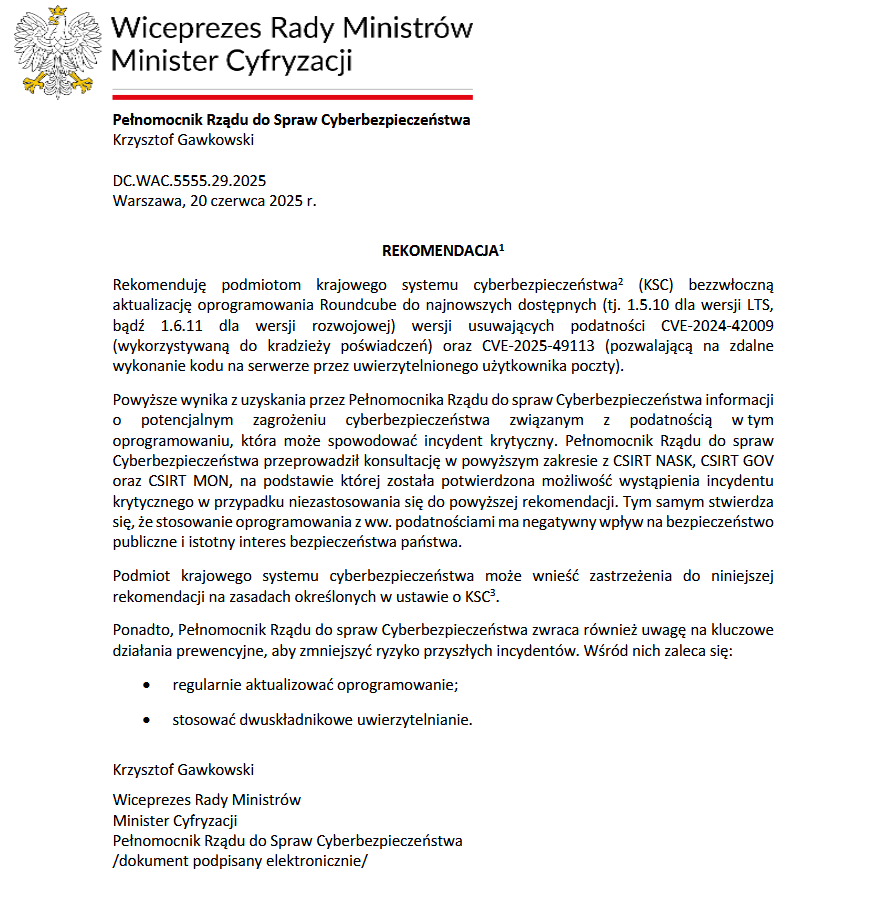

Pełnomocnik Rządu do Spraw Cyberbezpieczeństwa, Krzysztof Gawkowski, wydał oficjalną rekomendację dotyczącą natychmiastowej aktualizacji popularnego klienta pocztowego Roundcube. Ostrzeżenie skierowane jest do podmiotów krajowego systemu cyberbezpieczeństwa i ma związek z dwoma poważnymi podatnościami - CVE-2024-42009 oraz CVE-2025-49113.

Pierwsza z nich umożliwia kradzież poświadczeń użytkowników, a druga pozwala uwierzytelnionemu użytkownikowi na zdalne wykonanie kodu na serwerze. Luka ta może zostać wykorzystana do przejęcia pełnej kontroli nad systemem, co może skutkować "incydentem krytycznym".

Pełnomocnik podjął decyzję o wydaniu rekomendacji po przeprowadzeniu konsultacji z trzema głównymi zespołami reagowania: CSIRT NASK, CSIRT GOV oraz CSIRT MON. Wszystkie te grupy potwierdziły, że niewdrożenie najnowszych poprawek może prowadzić do realnego zagrożenia dla bezpieczeństwa publicznego oraz interesu bezpieczeństwa państwa.

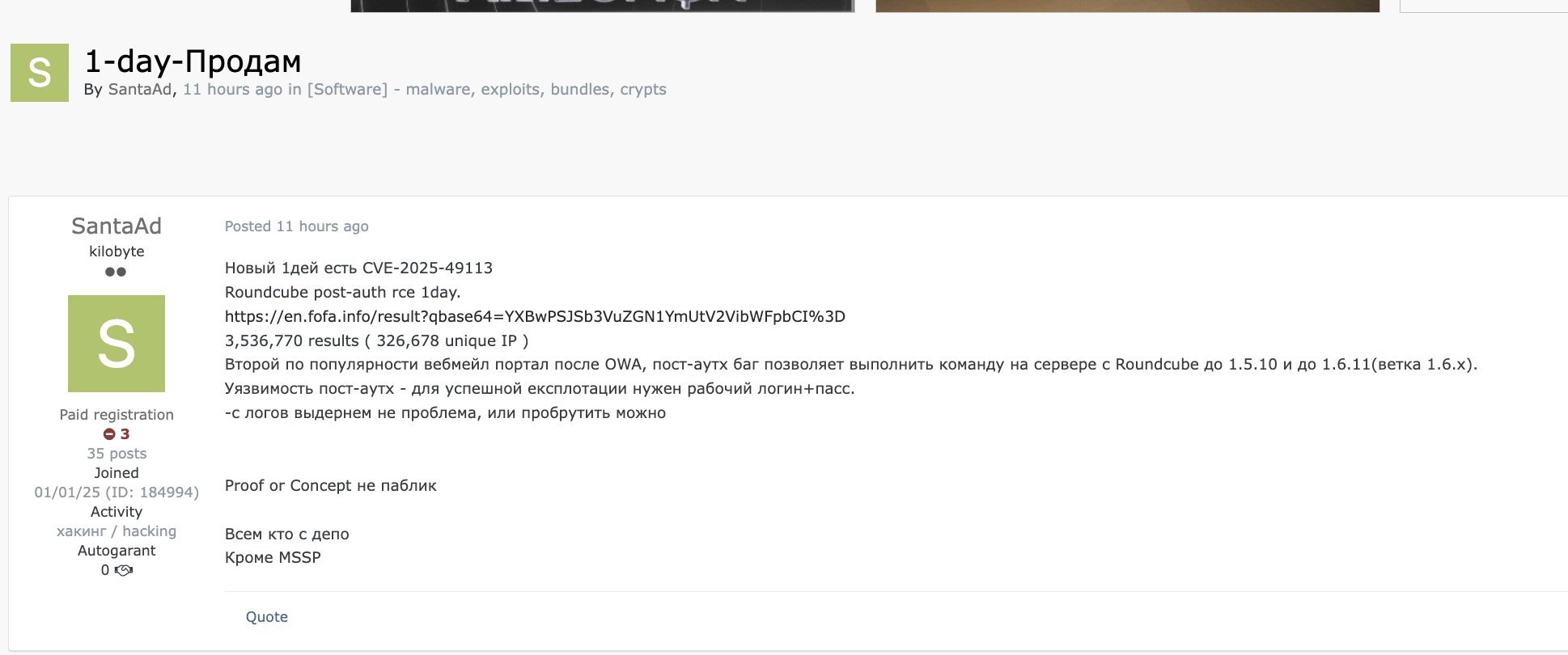

Ryzyko jest duże. Luka była dostępna od 10 lat i dotyczy wszystkich wersji od 1.1.0 do 1.6.10, a dodatkowo na forach hakerskich pojawiły się już na sprzedaż tzw. "exploity" pozwalające na jej łatwe wykorzystanie. Potencjalnych zagrożonych jest więc sporo, nie tylko w Polsce.

W związku z powyższym rekomenduje się natychmiastowe zaktualizowanie Roundcube do wersji 1.6.11 wydanej na początku czerwca, która zawiera poprawki usuwające wspomniane zagrożenie. Ministerstwo Cyfryzacji przypomina również o konieczności wdrażania działań prewencyjnych, w tym regularnych aktualizacji systemów oraz stosowania dwuskładnikowego uwierzytelniania.