Używasz karty? Pilne. Trwają ataki nowego typu

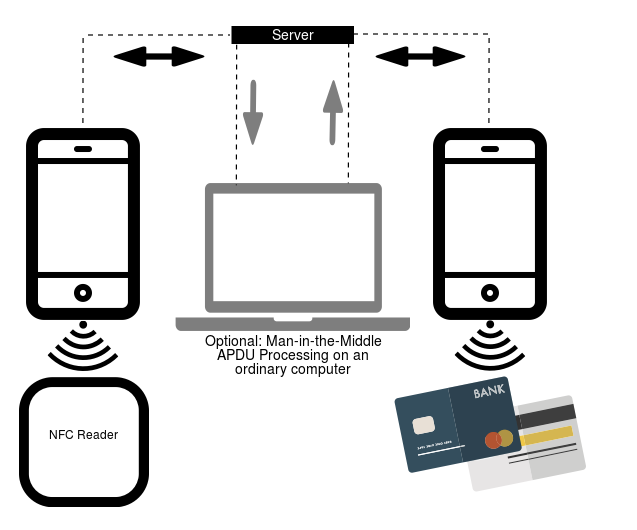

Czescy przestępcy znaleźli sposób na klonowanie danych NFC z fizycznych kart płatniczych za pomocą smartfonu ofiary. Telefon przesyła zeskanowane karty płatnicze z naszego portfela prosto do przestępców.

Prawdziwy koszmar — takiego ataku jeszcze nie było

Obszerny materiał na temat nowej formy ataku przygotowali specjaliści z należącej do ESET witryny WeLiveSecurity. Zastosowane przez Czechów rozwiązanie budzić może podziw z racji pomysłowości, ale jednocześnie uzasadnioną trwogę. W końcu to nasz telefon, uzbrojony w łączność NFC, zaczyna nagle skanować otoczenie i przesyłać sklonowane dane kart prosto do rąk przestępców.

Metodą tą pobierane są zarówno dane kart płatniczych, jak i wszelkiego rodzaju zbliżeniowe karty dostępu. Przestępcy mogą więc nie tylko wyzerować nam konta bankowe, ale też uzyskać dostęp do strzeżonych budynków, czyniąc je podatnymi na włamania.

To nie teoria, ataki dotknęły klientów trzech czeskich banków

Pierwsze ataki nastąpiły w grudniu 2023 roku, a od marca przestępcy udoskonalili swoje rozwiązanie poprzez dystrybucję narzędzia NGate w wersji dla Androida za pomocą specjalnie spreparowanych stron PWA wykorzystujących WebAPK. Od tego momentu nie musieli już wykorzystywać własnych telefonów do pobierania danych NFC z kart płatniczych, teraz robiły to telefony ofiar.

Co istotne, aby uzyskać dostęp do modułu NFC telefonu i przekształcić telefon w zbliżeniowy czytnik kart, nie urządzenie nie musiało mieć tzw. roota, czyli zdjętych blokad na niskopoziome zarządzanie zasobami urządzenia. Kolosalnie zwiększa to skalę zagrożenia i wymaga pilnego załatania Androida.

Schemat ataku

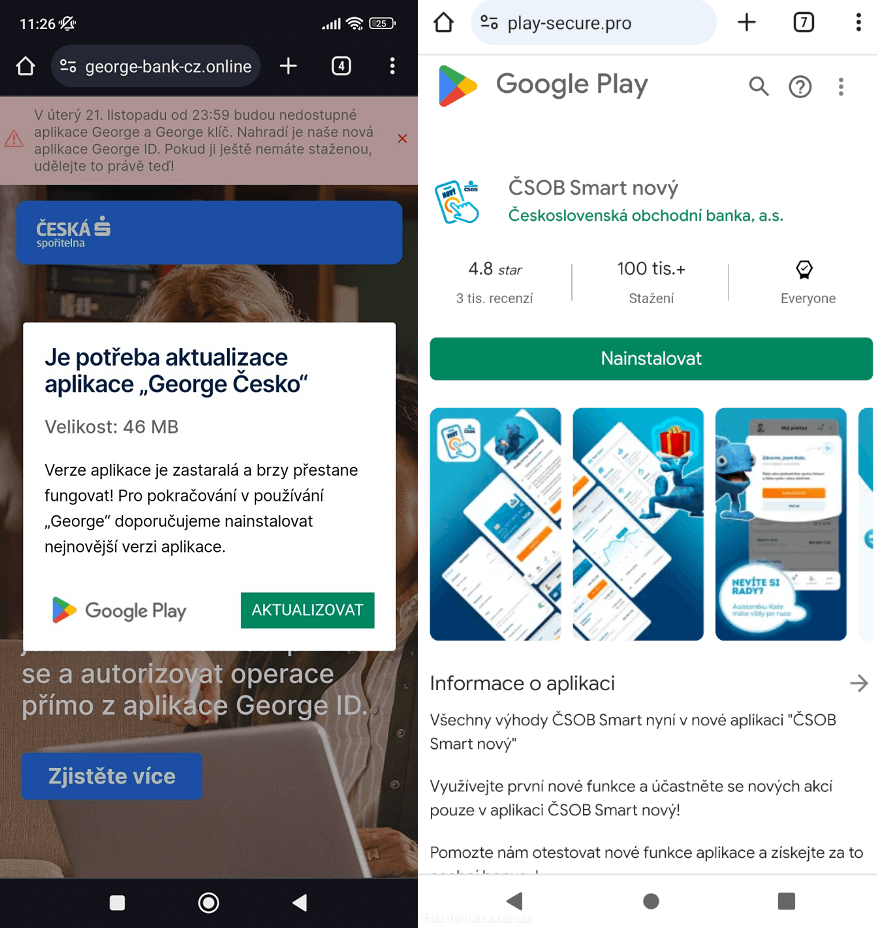

Zaczynało się od SMS-a z fałszywą informacją o możliwym zwrocie podatku. Kliknięcie w link kierowało do specjalnie spreparowanej strony udającej serwis czeskiego banku. Tam pojawiał się monit dotyczący konieczności aktualizacji aplikacji bankowej w sklepie Google'a.

Dotknięcie go przenosiło użytkownika na fałszywą stronę sklepu Google Play z przyciskiem instalacji aplikacji. Trzeba przyznać, że detale były dopieszczone w wyjątkowo drobiazgowy sposób. Przejście instalacji PWA (gdzie na pulpicie pojawiał się tylko link do strony w Chrome), na WebAPK pozwoliło przestępcom na umieszczenie w telefonie ofiary ikony aplikacji bankowej do złudzenia przypominającej oryginalną ikonę banku.

Następnie fałszywa aplikacja bankowa nakłaniała ofiary do wprowadzania wrażliwych informacji, takich jak identyfikator klienta banku, data urodzenia oraz kod PIN do karty bankowej. Prosiła także o sprawdzenie, czy funkcja NFC telefonu jest aktywna... a potem dokładnie instruowała jak przykładać karty płatnicze z portfela do obudowy telefonu.

Przestępcy jednocześnie uzyskiwali dostęp do prawdziwej aplikacji banku, co umożliwiało zmiany limitów na kartach płatniczych i kredytowych, a przez to kompletne opróżnienie rachunku bankowego ofiary.

To zaraz będzie w Polsce... co robić?

Nowa technika ataków jest bardzo złożona i trzeba zwrócić uwagę na więcej aspektów niż do tej pory, by uchronić się przed zagrożeniami takimi jak phishing, socjotechnika oraz złośliwe oprogramowanie na Androida. Specjaliści z ESET wypunktowali te krotki następująco:

1. Sprawdzanie autentyczności strony internetowej. Można to zrobić, sprawdzając adres URL, aby upewnić się, że strona nie jest fałszywą wersją prawdziwej.

2. Pobieranie aplikacji wyłącznie z oficjalnych źródeł, takich jak sklep Google Play. Ten środek ostrożności znacznie zmniejsza ryzyko przypadkowego zainstalowania szkodliwego oprogramowania.

3. Zachowanie w tajemnicy kodów PIN do kart płatniczych. Ta ważna informacja powinna być zawsze chroniona.

4. Korzystanie z aplikacji zabezpieczających na urządzeniach mobilnych, które mogą zapobiec pobraniu i instalacji potencjalnie niechcianego oprogramowania i złośliwego oprogramowania, takiego jak NGate. Te aplikacje zabezpieczające dodają dodatkową warstwę obrony, nieustannie skanując i monitorując zagrożenia.

5. Wyłączanie funkcji NFC na urządzeniach, gdy nie jest ona potrzebna. Ten krok pomaga zapobiec nieautoryzowanemu dostępowi lub transferowi danych za pośrednictwem NFC.

6. Korzystanie z etui ochronnych lub osłon do kart z technologią identyfikacji radiowej (RFID). Tworząc barierę blokującą niechciane skanowanie RFID, mogą one zapobiec kradzieży danych NFC z karty.

7. Korzystanie z cyfrowych wersji fizycznych kart na smartfonach. Te wirtualne karty są bezpiecznie przechowywane na urządzeniu i mogą być chronione dodatkowymi środkami bezpieczeństwa, takimi jak uwierzytelnianie biometryczne, co czyni je bezpieczniejszą i wygodniejszą alternatywą dla tradycyjnych plastikowych kart.

Jest jeszcze jedna, nieco kontrowersyjna, ale skuteczna opcja — rezygnacja z Androida na rzecz iPhone'a. U Apple'a takich zagrożeń faktycznie nie ma.