Cyberprzestępcy są coraz sprytniejsi, a gdy trzeba, będą współpracować

Jak działa siatka międzynarodowych cyberszpiegów? Czy wymieniają się informacjami? Jakie narzędzia stosują? Mamy odpowiedź na te pytania. Analitycy z ESET rozpracowali sposób działania grupy InvisiMole, która atakuje ambasady i jednostki wojskowe.

Specjaliści rozpracowali modus operandi grupy InvisiMole. Wiele miesięcy pracy zaowocowało odkryciem nie tylko narzędzi stosowanych przez szpiegów, ale też strategicznej współpracy z inną grupą.

Nowe narzędzia i wymiana doświadczeń

Grupa szpiegowska InvisiMole ponownie przyciągnęła uwagę analityków przez ataki na kilka podmiotów z sektora wojskowego i placówki dyplomatyczne. Ich działania między końcówką 2019 roku i czerwcem 2020 skupiły się na krajach Europy Wschodniej. Ze względów bezpieczeństwa nie zostały podane konkrety, ale możliwe, że polskie jednostki także były atakowane.

ESET informował o działaniach grupy InvisiMole (niewidzialny kret – stąd zdjęcie zwierzęcia) w 2018 roku. Krety działają przynajmniej od 2013 i konsekwentnie rozwijają swój arsenał malware'u. Nad działaniami InvisiMole pracowali Anton Cherepanov i Zuzana Hromcová. Grupa została odkryta przy okazji cyberszpiegowskich operacji w Rosji i na Ukrainie, gdzie stosowane były dwa bardzo zaawansowane backdoory. Brakowało jednak informacji na temat tego, jak były wprowadzane do sieci celów i jak się rozprzestrzeniały.

Analiza stosowanych przez cyberprzestępców narzędzi w ogóle by się nie udała, gdyby nie współpraca z ofiarami. Pod tym względem dochodzenie specjalistów z ESET było wyjątkowe… i wyjątkowo owocne. Mam nadzieję, że ofiary złożonych ataków będą częściej i chętniej pracować z analitykami bezpieczeństwa dla dobra nas wszystkich. Zamiatanie ataków pod dywan nikomu nie służy.

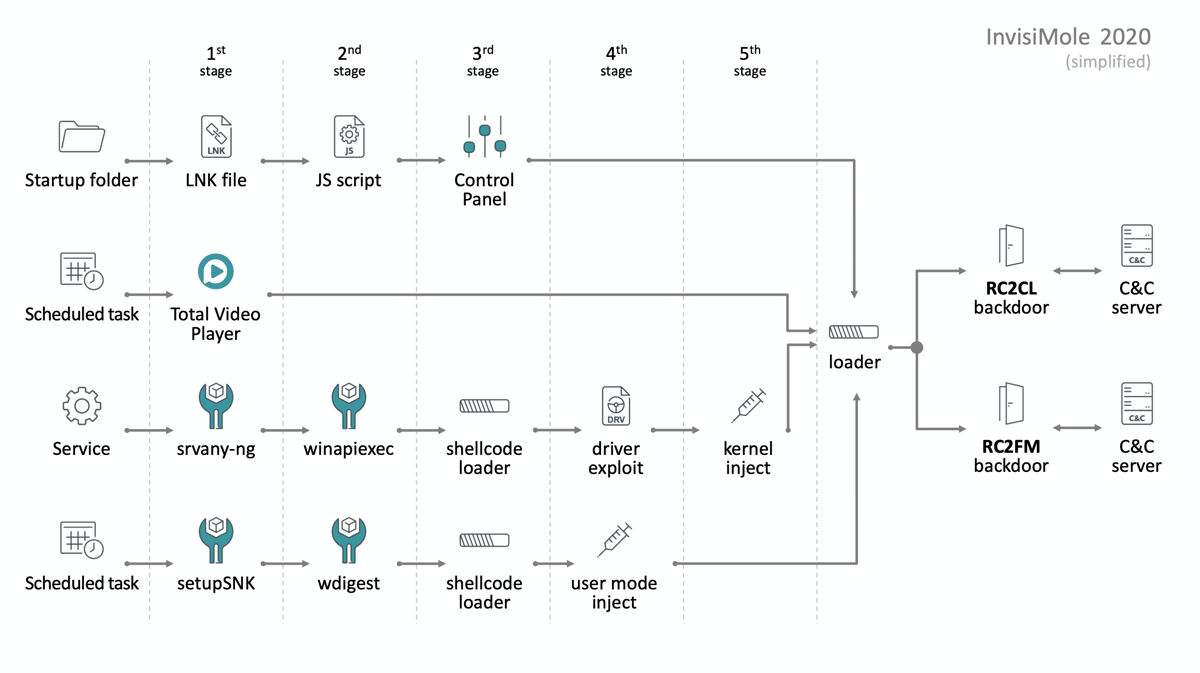

Dzięki pomocy ofiar udało się udokumentować i przeanalizować rozbudowany arsenał szkodliwych narzędzi, służących do dostarczania i przenoszenia backdoorów. Najciekawszym odkryciem okazała się współpraca InvisiMole z grupą znaną jako Gamaredon.

To Gamaredon przeciera szlaki, włamuje się do sieci ofiary i zdobywa odpowiednie uprawnienia w systemach. Jeśli jednak ofiara okaże się dostatecznie interesująca, wytaczane są ciężkie działa. Relatywnie prosty malware Gamaredonu ściąga zaawansowany backdoor InvisiMole. Dzięki temu krety są w stanie działać w ukryciu.

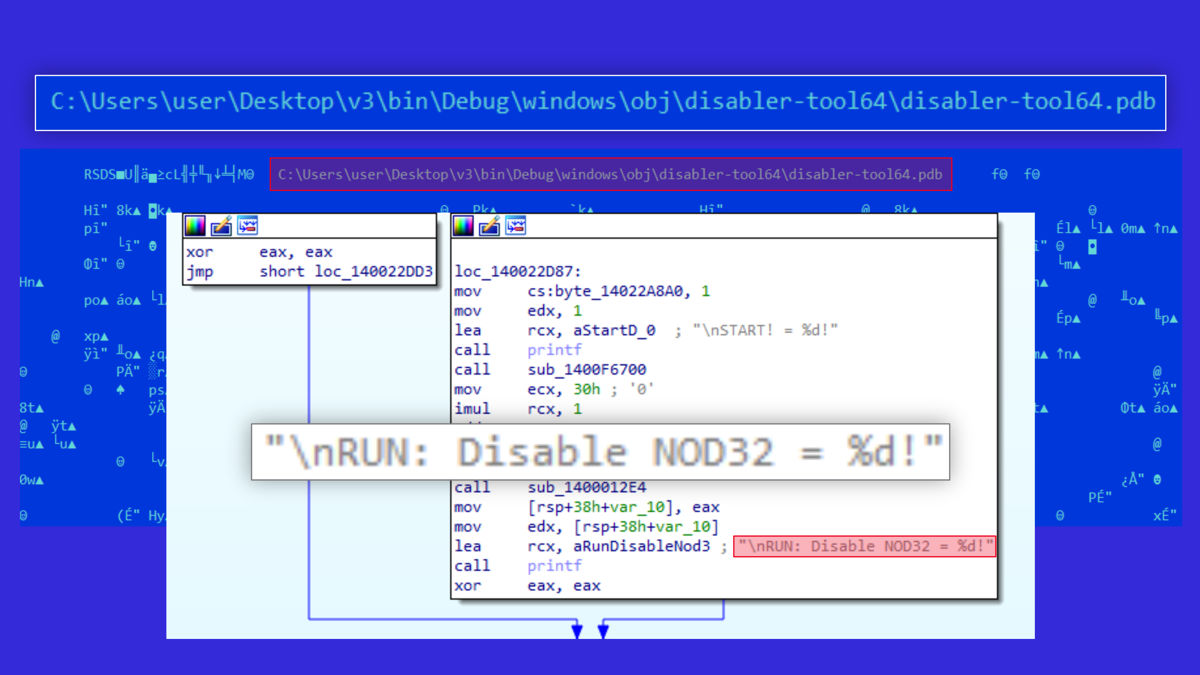

Grupa jest niesamowicie kreatywna. Łącząc szkodliwy kod z prawdziwymi narzędziami i podatnymi programami wykorzystuje nie jedną, ale cztery różne drogi wieloetapowego ataku. Cyberprzestępcy zadbali nawet o indywidualne szyfrowanie swojego malware'u dla każdej z ofiar, co znacząco utrudniło dochodzenie. Kod można odszyfrować jedynie na konkretnym komputerze ofiary. Wysyłanie próbek do badania w laboratorium nie wchodzi w grę. Do tego komunikacja z serwerem kontrolującym jest ukrywana przez tunelowanie DNS.