Myślisz, że to propozycja pracy? Nie, to szpiedzy chcą dane twojej firmy

Takie ataki zawsze zaczynają się niewinnie. Pracownik firmy dostaje prywatną wiadomość na LinkedIn. Myśli, że to propozycja pracy u konkurencji, a tak naprawdę to malware w dokumencie.

Analitycy z firmy ESET rozpracowali złożone działania cyberprzestępców, prawdopodobnie powiązanych z dobrze znaną grupą Lazarus. W ataku wykorzystywany jest kierowany atak phishingowy (spearphishing) oraz specjalnie do tego przygotowany, wieloetapowy malware. Nawet cel ataku jest interesujący – cyberprzestępcy starali się zdobyć zarówno dane techniczne, jak i pieniądze.

Mistrzowska socjotechnika na LinkedIn

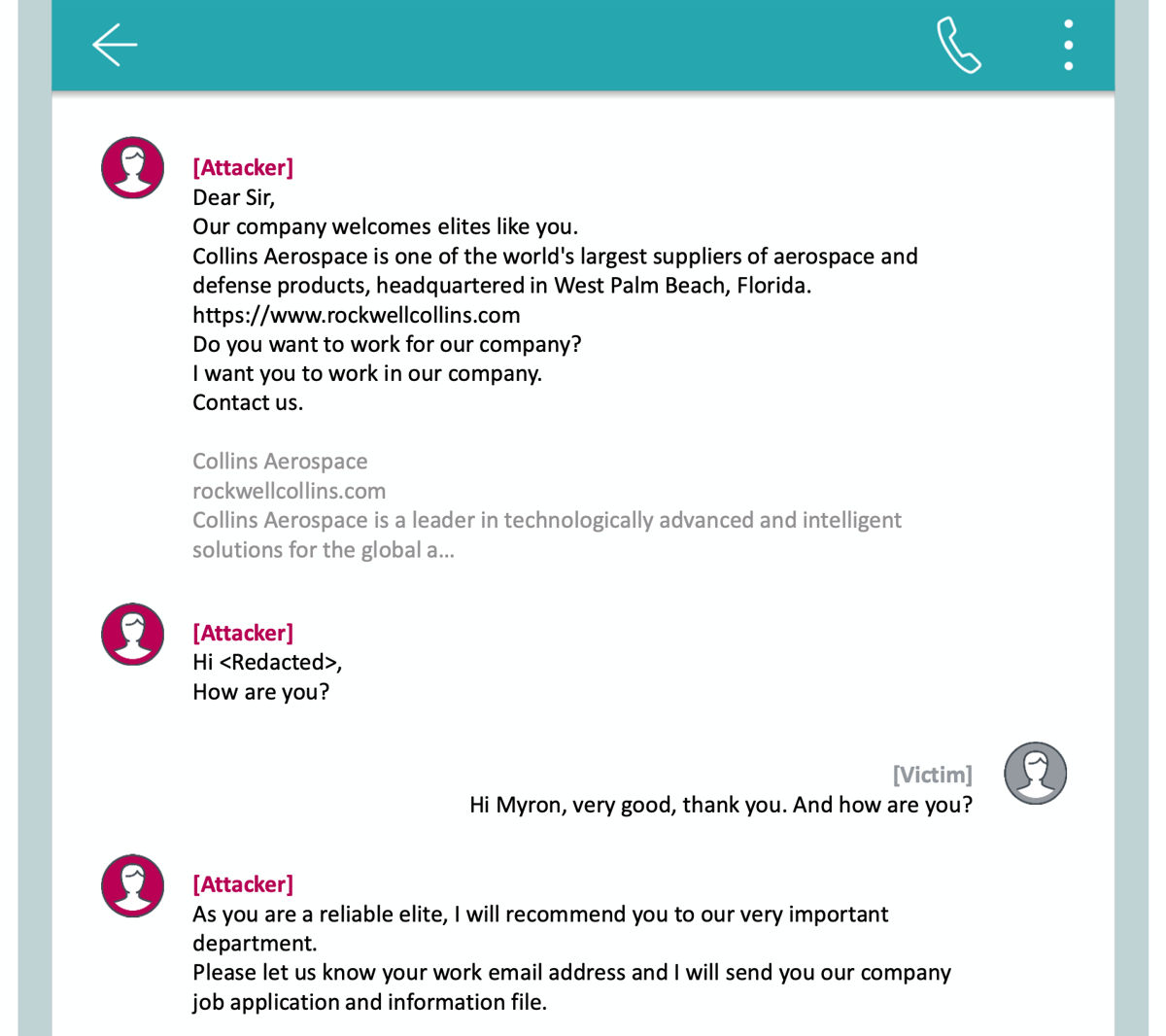

To mogła być każda inna platforma społecznościowa, ale zwyczajowo oferty pracy wysyłane są na LinkedIn. Do wybranych pracowników firm z branży lotniczej i pokrewnych wysyłane były fałszywe oferty pracy w Collins Aerospace lub General Dynamics. Wiadomości pełne były komplementów, które miały uśpić czujność ofiary ataku. Cyberprzestępcy dobrze to sobie wymyślili. Nawet jeśli kierownictwo dowie się o włamaniu, nikt się od razu nie przyzna, że był zainteresowany pracą u konkurencji.

Specjaliści z ESET pokazali jedną z takich rozmów. Są tam drobne błędy gramatyczne, ale toną w morzu komplementów. Kto by nie chciał być uważany za „niezawodną elitę”…

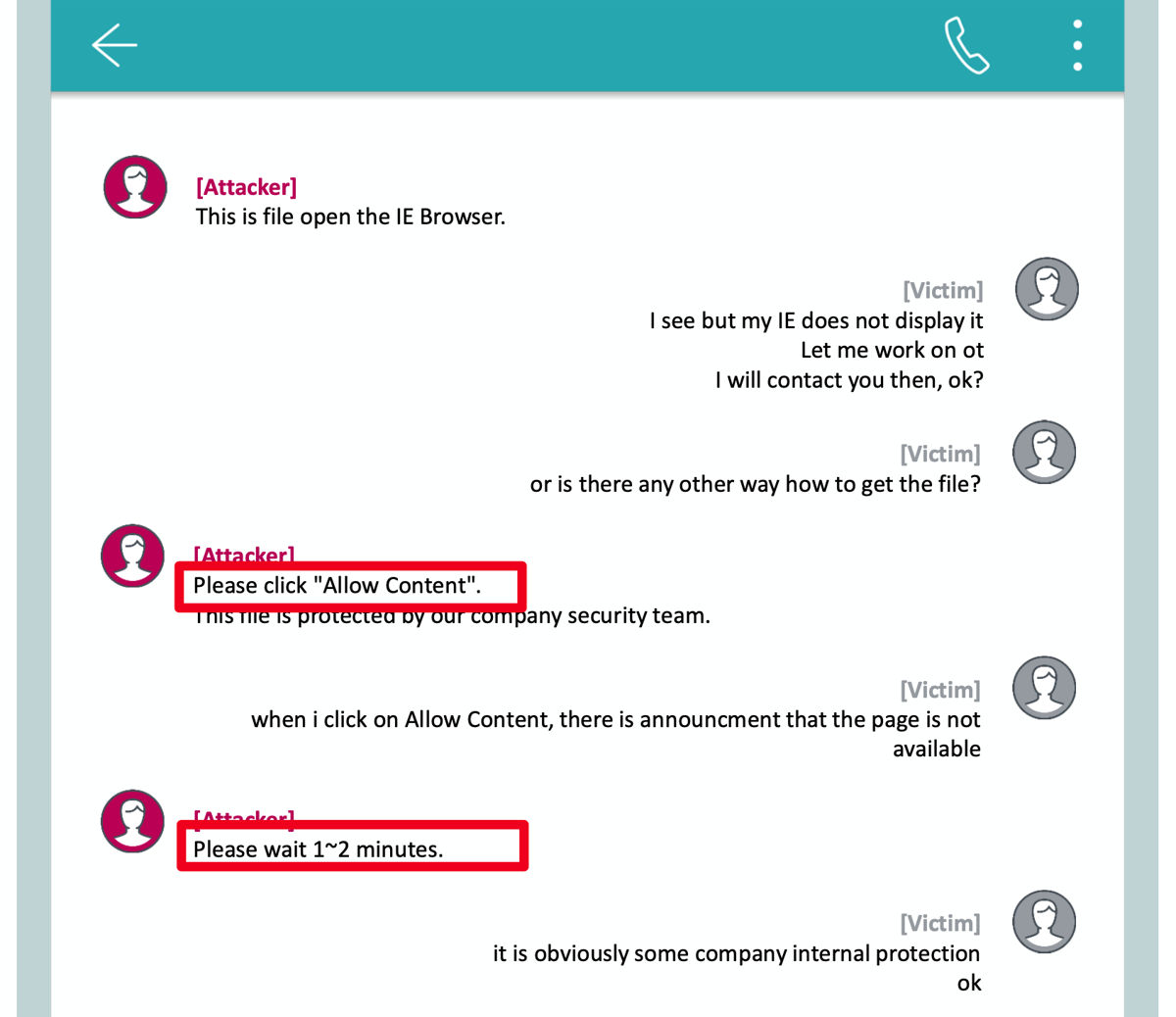

Jeśli pracownik jest zainteresowany, może otrzymać plik z informacjami o firmie, rekrutacji i oczywiście o potencjalnych zarobkach. Nawet jeśli ofiara nie jest przekonana do zmiany pracy, na pewno zainteresuje się pensjami u konkurencji.

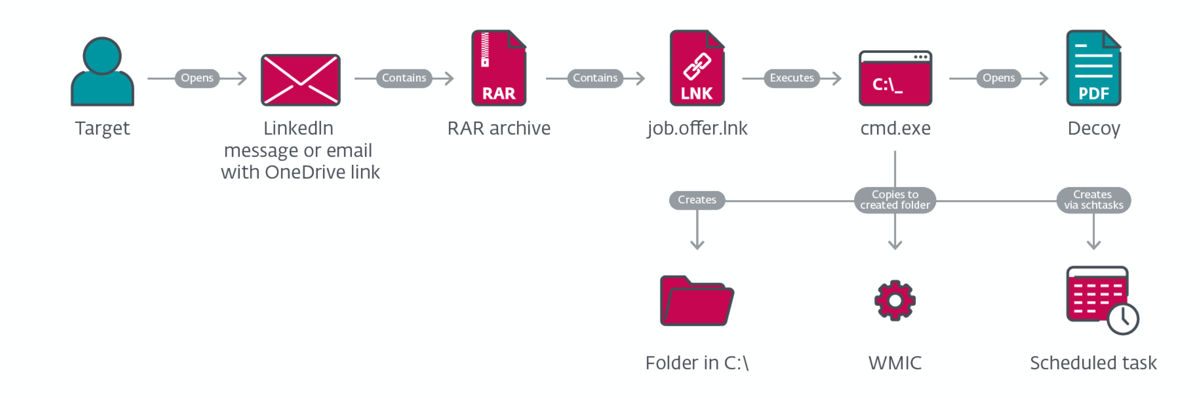

Ofiara otrzyma link do OneDrive do pliku chronionego hasłem, a następnie hasło do niego. Plik trzeba otworzyć na Windowsie, najlepiej w Internet Explorerze. W dokumencie kryje się oczywiście szkodliwe makro, które ściągnie malware. Dopiero tu zaczyna się techniczny etap ataku. Wcześniej obserwowaliśmy tylko manipulację.

In(ter)cepcja to nowa incepcja

Operacja została przez specjalistów nazwana In(ter)cepcja od próbki szkodliwego oprogramowania Inception.dll, które było aktywne między wrześniem i grudniem 2019 roku.

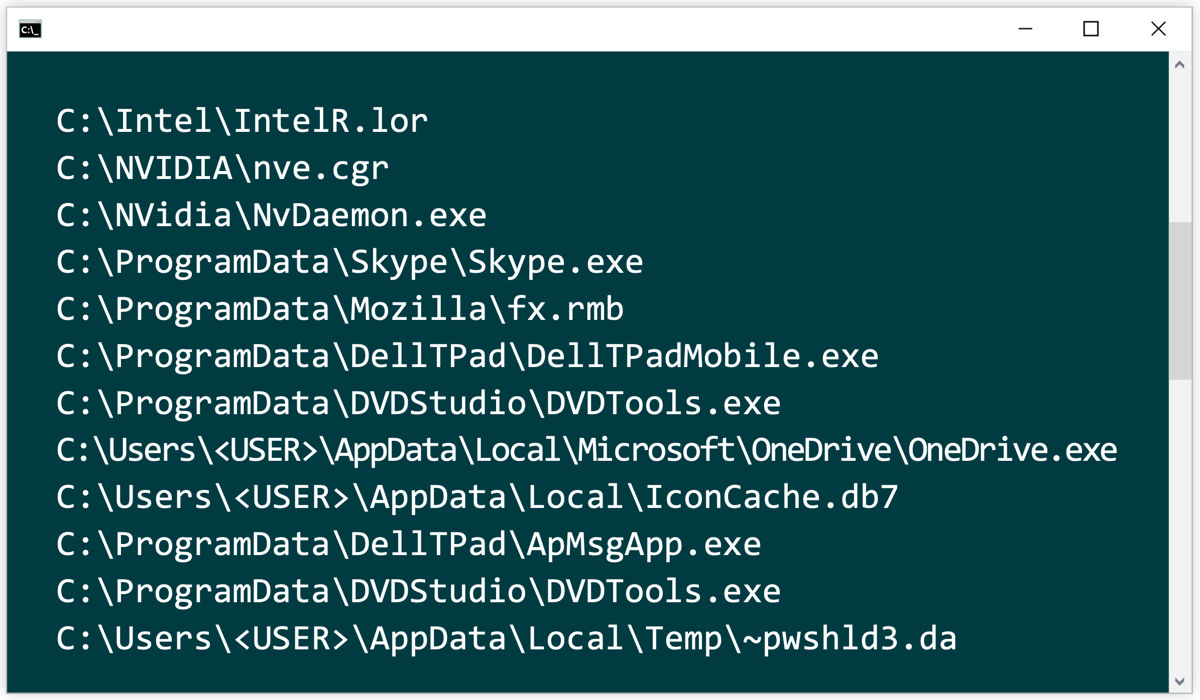

Gdy pierwszy etap ataku zostanie zakończony, cyberprzestępcy mają stabilną pozycję w systemie ofiary. W kolejnych etapach wykorzystują specjalnie do tego przygotowane szkodliwe komponenty, udające istniejące programy: narzędzia dla laptopów Della, Skype, klienta OneDrive, sterowniki Nvidii i tym podobne. To wszystko programy, które z dużym prawdopodobieństwem mogą znaleźć się na służbowym laptopie pracownika większej firmy. Możliwe, że cyberprzestępcy wcześniej zrobili rekonesans i dowiedzieli się, z jakiej marki latopów korzystają przyszłe ofiary. W ataku biorą udział także zmodyfikowane narzędzia open source.

Atakujący stosują również taktykę living off the land i używają wbudowanych narzędzi Windowsa do własnych celów.

Większość pracy nad tą kampanią przeprowadził Dominik Breitenbacher, analityk z firmy ESET. Breitenbacher zaznaczył, że kampania wygląda jak działania szpiegowskie grupy Lazarus. To robocza nazwa północnokoreańskiego zespołu (lub kilku zespołów), który stoi między innymi za kampanią WannaCry i atakiem na Sony Entertainment. Nie ma jednak twardych dowodów, pozwalających jednoznacznie zidentyfikować cyberprzestępców. Eksperci bazują na podobieństwach w kodzie źródłowym, znacznikach czasowych, sygnaturach systemu i tym podobnych cechach ataku.

Specjalistom nie udało się też określić, które pliki były celem cyberszpiegów. Prawdopodobnie chodziło o pilnie strzeżoną dokumentację techniczną. Odnotowany został też przypadek zwyczajnego wyłudzenia. Przestępcom udało się wydobyć informacje o niezapłaconych fakturach z korespondencji. Do dłużnika wysłali więc fałszywe ponaglenia z własnym numerem konta. Na szczęście nikt się na to nie nabrał.

Szczegóły przedstawił Jean-Ian Boutin podczas konferencji ESET Virtual World. Analityk powiedział nam również, że kampania jest wciąż aktywna. Głównym obszarem jej działań są nasi najbliżsi sąsiedzi z Europy Wschodniej.