Widzisz coś takiego pod wycieraczką? Od razu wywal

Mandat za wycieraczką zaparkowanego auta to zły znak. Jeśli do tego ma kod QR… mam dwie wiadomości. Dobra jest taka, że przepisy nie zostały złamane. Zła jest taka, że ktoś właśnie próbuje Cię oszukać.

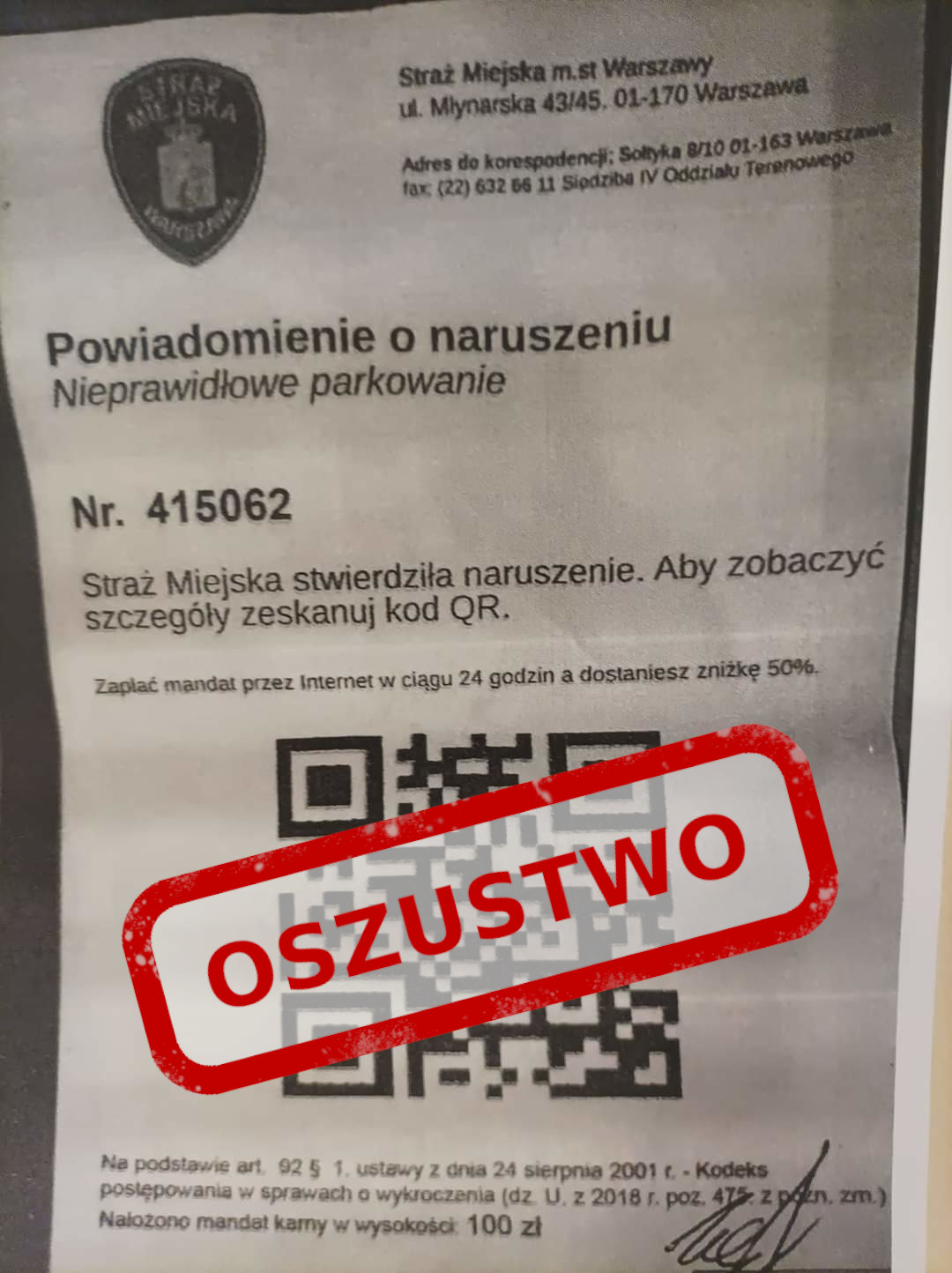

Kierowcy parkujący w Warszawie znajdowali za wycieraczkami swoich aut mandaty z kodami QR. Te mandaty nie były wystawiane przez żadne służby – to sprytny sposób na zestresowanie ofiary i wyłudzić dane.

Mandat z kodem QR

Można by pomyśleć, że kod QR na mandacie za parkowanie ma ułatwić zrobienie przelewu i uregulowanie należności albo zapoznanie się z przepisami i uzasadnieniem. Byłoby to spore ułatwienie, gdyby oczywiście była to prawda. Tym razem jednak kod QR zawiera adres strony internetowej, przygotowanej do wyłudzania danych Polaków.

Czasami cyberprzestępców spotkacie też na ulicy.

— CERT Polska (@CERT_Polska) October 5, 2023

‼ Razem z @CBZCgovPL ostrzegamy przed kampanią z wykorzystaniem QR kodów.

?Za szybami samochodów znajdują się nieprawdziwe powiadomienia o nieprawidłowym parkowaniu wystawione rzekomo przez Straż Miejską. pic.twitter.com/I6E9KEeuaZ

Mandat wygląda bardzo podobnie do tego, jaki zostałby wydrukowany z przenośnej drukarki, brak na nim jednak podstawowej informacji: numeru rejestracyjnego auta, którym popełniono rzekome wykroczenie. Jest za to informacja, że jeśli kierowca zapłaci mandat szybko, będzie on mniejszy. Tym bardziej ofiara ataku będzie się spieszyć.

W tej sytuacji cyberprzestępcy mają ułatwione zadanie, bo adres strony zapisany na kodzie nie jest od razu widoczny dla potencjalnej ofiary ataku. W przeciwieństwie do maszyn ludzie nie umieją szybko tłumaczyć układów kwadracików na litery. Ponadto kod kartce przypominającej mandat za wykroczenie wygląda bardziej wiarygodnie, zwłaszcza dla śpieszącego się i zestresowanego kierowcy w stolicy. Cyberprzestępcy wykorzystują wizerunek Straży Miejskiej, by spotęgować efekt. Specjaliści nazywają ataki z użyciem kodów QR „quishing”.

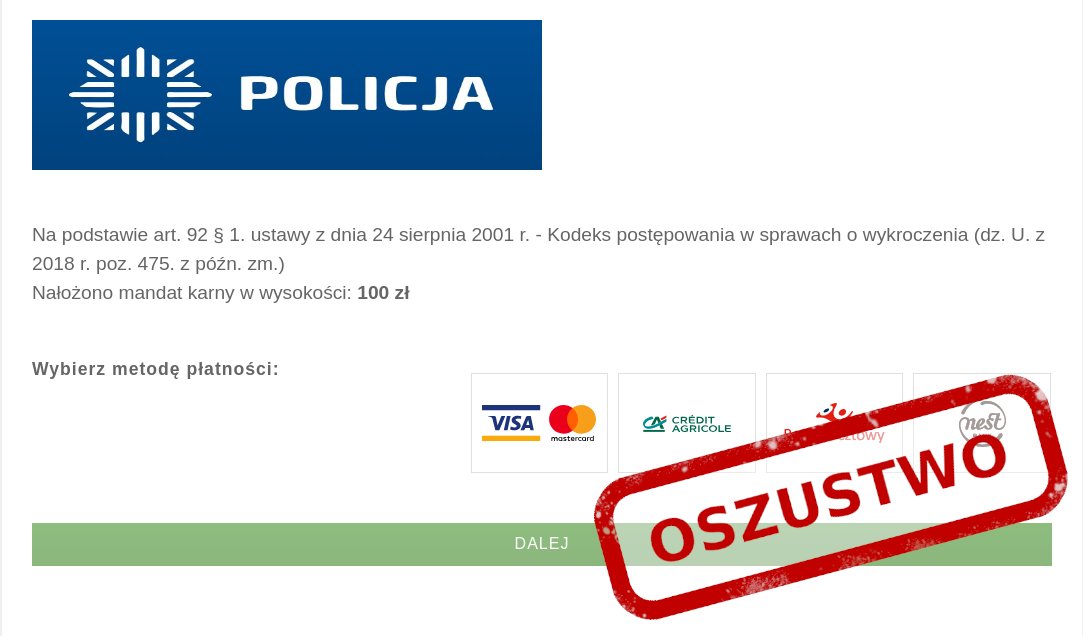

Kod QR z mandatu przekierowuje do strony z możliwością opłacenia mandatu… a właściwie udającej taką, bo jest to strona przygotowana przez przestępców. Tu wykorzystany został wizerunek polskiej Policji.

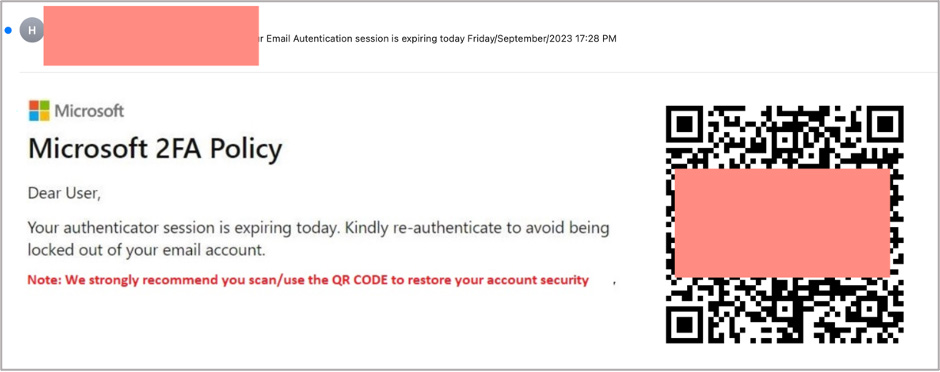

Nie tylko mandaty mają złe kody QR

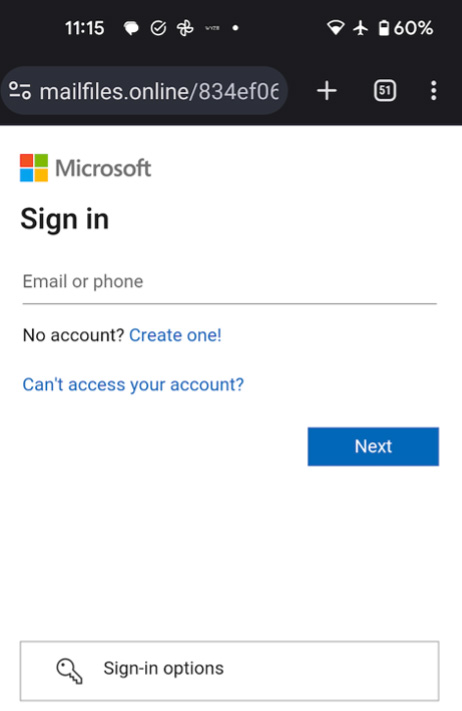

Analogiczne ataki były przeprowadzane przez e-mail, ale trzeba przyznać, że mandar z kodem QR to podejście świeże i pomysłowe. Reszta ataku przebiega już standardowo. Po zeskanowaniu kodu QR smartfonem ofiara jest przekierowywana na stronę logowania. Taka strona udaje zwykle znaną firmę lub instytucję. W podanym przez Barracuda Networks przykładzie jest to logowanie na konto Microsoft, ale może to być też operatora płatności (jak powyżej w przykładzie z opłacaniem mandatu), strona banku, sklepu internetowego albo portalu e-administracji. W pośpiechu, w stresie i na smartfonie wiele osób nie zauważa, że adres strony z kodu QR nie zgadza się z prawdziwym adresem usługi.

Jeśli ofiara poda tu swoje dane logowania, karty płatniczej lub inne, nie zostanie zalogowana do prawdziwej usługi. Login, hasło, dane osobowe, PESEL, dane karty płatniczej i wszystko inne, co zostanie podane w formularzu, trafi do bazy danych, budowanej przez oszustów. Dane mogą zostać wykorzystane bezpośrednio do wyczyszczenia konta czy kradzieży tożsamości albo zostać wystawione na sprzedaż w większym pakiecie. Przy okazji na urządzenie może zostać pobrane szkodliwe oprogramowanie, które będzie śledzić użytkownika, wykradać dane albo wyświetlać reklamy.