Sklep Play zagrożony. Nowy trojan czyści konta w całej Europie

Trojan Xenomorph zainfekował już ponad 50 tys. urządzeń z Androidem, atakując łącznie klientów aż 56 banków, również w Polsce.

Po tym, jak bolesne żniwo w Sklepie Play zebrały trojany Alien oraz ERMAC, na horyzoncie pojawia się kolejne zagrożenie o zbliżonej do powyższych charakterystyce – alarmują badacze z grupy ThreatFabric. To Xenomorph, który wzorem swych poprzedników podszywa się pod pozornie niegroźne oprogramowanie użytkowe, by zyskać komplet uprawnień, a ostatecznie wyczyścić konto bankowe ofiary.

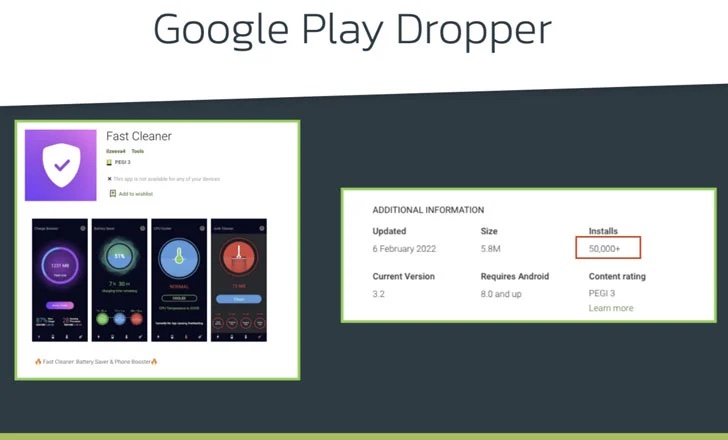

Xenomorph, namierzony niniejszym pod płaszczykiem aplikacji Fast Cleaner, potrafi przeprowadzać tzw. ataki nakładkowe. Wyjaśniając, szkodnik wykrywa aplikacje lub witryny bankowe, a następnie podmienia obecne tam formularze na własne. Łudząco podobne do oryginałów, jednak przesyłające wpisywane dane, takie jak loginy i hasła, wprost do napastników.

Mało tego, malware ma również funkcję przechwytywania powiadomień, z których to, jak alarmują eksperci, bez większych trudności wyodrębnia kody autoryzacji dwuetapowej. A na tym nie koniec, bo na domiar złego przekazuje do zdalnego serwera kontroli listę zainstalowanych w smartfonie apek. Nie tylko bankowych, ale wszystkich w ogóle. Najpewniej celem dalszej rozbudowy funkcjonalności.

Co podkreślają fachowcy, Xenomorph jest względem swych poprzedników jeszcze bardziej złośliwy. Malware, raz zainstalowany w smartfonie, staje się naprawdę trudny do usunięcia. Bywa, że nie można go wywalić poprzez systemowy deinstalator, a jedynym w miarę skutecznym sposobem na pozbycie się natręta jest wyzerowanie urządzenia.

Dokładna skala ataku nie jest znana, ale badacze szacują, że opisywany trojan mógł z powodzeniem zainfekować co najmniej 50 tys. urządzeń z Androidem w całej Europie. Głównie na terenie Hiszpanii i Portugalii, ale nie tylko, bo m.in. w Polsce także. Jako punkt wyjścia ataku wskazano pakiet vizeeva.fast.cleaner, choć znając życie, wkrótce malware doczeka się dziesiątek innych wariacji. Zatem, redakcja przyłącza się do ostrzeżenia. Uważajcie na swoje telefony.