Zwodnicze faktury w Orange. Pod żadnym pozorem nie płać

Klienci Orange powinni mieć się na baczności. Oszuści rozpoczęli nową kampanię phishingową, podszywając się pod operatora. Wykorzystują znane mechanizmy, ale jednocześnie wprowadzili nowe elementy.

Zespół CERT Orange Polska zidentyfikował nową kampanię phishingową, w której oszuści podszywają pod Orange. Do internautów docierają fałszywe faktury od Orange, łudząco przypominające prawdziwe.

Co trzeba podkreślić – przestępcy mogą posługiwać się rzeczywistymi danymi klienta, a linki prowadzą do prawdziwych stron operatora. To może uśpić czujność odbiorcy. Podobne e-maile, wysyłane wcześniej masowo na przypadkowe adresy, bez danych klienta, u doświadczonych użytkowników od razu wzbudzały podejrzenie. Tym razem sprawa jest bardziej poważna.

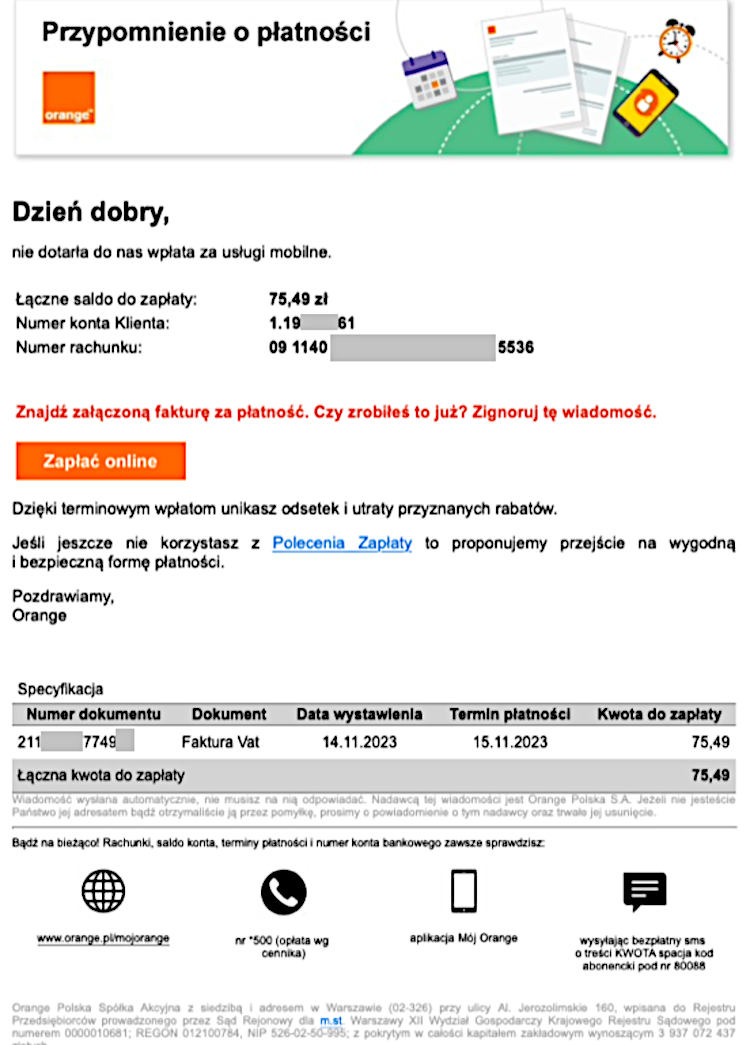

W podanym przez CERT Orange Polska przykładzie klient otrzymał wezwanie do zapłaty 75,49 zł, po tym, gdy rzekomo do operatora nie dotarła wpłata za usługi mobilne. W treści podany jest rzeczywisty numer klienta, a także numer faktury VAT.

Jak wyjaśnia CERT Orange Polska, analizując nadesłaną próbkę, nawet zamieszczone w mailu linki – włącznie z tym do zapłaty – prowadzą do stron Orange. Niemal wszystko wygląda w pełni wiarygodnie.

Różnice są dwie: nie do końca poprawne stylistycznie zdanie „Znajdź załączoną fakturę za płatność” oraz załącznik. Nie ma w niczym oczywiście faktury do Orange, lecz plik 21110498774987·pdf.zip.

Zwróćcie uwagę na znak przed pdf – to nie jest standardowa kropka. Po rozpakowaniu okazuje się, iż w archiwum znajduje się plik VBS

– ostrzega CERT Orange Polska.

Załączany przez oszustów plik jest wykrywany jako złośliwy przez zaledwie 7 z 61 silników antywirusowych. Specjaliści z CERT Orange Polska analizują otrzymaną próbkę, ale już wiedzą, że to GULoader. To dropper, rodzaj złośliwego oprogramowania, które stwarza przestępcy możliwość dodania po przejęciu komputera kolejnych złośliwych elementów.

Na platformie X (Twitter) CERT Orange Polska podaje, że w rezultacie ataku komputery ofiar mogą być zainfekowane trojanem zdalnego dostępu Remcos RAT. Nie jest to nowe oprogramowanie, bo przestępcy korzystali z niego już 3-4 lata temu, ale w ostatnich miesiącach ponowiły się kampanie z wykorzystaniem tego trojana.

? Ostrzegamy przed kampanią, w której oszuści podszywając się pod @Orange_Polska, chcą zainfekować Wasze komputery złośliwym oprogramowaniem #Remcos. Mail wygląda wiarygodnie, a w załączniku jest archiwum .zip wewnątrz którego znajduje się plik wykonywalny .vbe. Uważajcie❗ pic.twitter.com/gQM7Lsr0vU

— CERT Polska (@CERT_Polska) November 15, 2023

CERT Orange Polska opisuje Remcos RAT jako komercyjne złośliwe oprogramowanie, sprzedawane w modelu Malware-as-a-Service, dedykowane do kradzieży haseł i danych dostępowych, podsłuchiwania aktywności użytkownika czy przejęcia zdalnej kontroli nad zainfekowanym urządzeniem. Zagrożenie jest więc bardzo poważne.

Jak się przed tym ustrzec?

Takie wezwanie od operatora wygląda bardzo wiarygodnie, jak więc się ustrzec przed atakiem oszustów?

Przede wszystkim czytać maile, zanim w cokolwiek klikniemy. Jeśli nie ma nazwy naszej firmy, czy imienia i nazwiska – absolutnie nie klikać. Nie zgadza się nr klienta, czy kwota? Również nie klikać. Jeśli mamy wątpliwości, można sprawdzić istnienie (i ew. kwotę) zaległości na Twoim koncie w Orange

– radzi CERT Orange Polska.