To nie ProteGO Safe, nie wykrywa wirusa przez kaszel, to trojan Cerberus! Czyści konto w bankowości mobilnej

Specjaliści od bezpieczeństwa ostrzegają o próbie podszywania się pod rządową aplikację ProteGO Safe, znanej tez jako STOP COVID. Cyberprzestępcy stworzyli stronę imitującą witrynę z domeny gov.pl i umieścili tam złośliwe oprogramowanie.

Zespół CSIRT Komisji Nadzoru Finansowego ujawnił kolejną już zresztą próbę podszywania się pod aplikację STOP COVID ProteGO Safe, z wykorzystaniem fałszywej domeny: protego-safe[.]me. Dostępna pod tym adresem strona z wyglądu przypomina rządowe witryny z domeny gov.pl, chociaż nie jest to kopia oficjalnej strony aplikacji.

Żeby zachęcić do korzystania z witryny, przestępcy rozsyłają wiadomości SMS, które nakłaniają do instalacji aplikacji rzekomo wykrywającej COVID-19 za pomocą nagrania kaszlu. Domena już została umieszczona na liście zastrzeżonych domen na hole.cert.pl i dodatkowo podczas wejścia wyświetlany jest komunikat o ostrzeżeniu, jednak wciąż niektórzy mogą nabrać się na taką lub podobną złośliwą aplikację.

Fałszywy program dystrybuowany jest jako plik Stop Covid.apk, natomiast w jego opisie podawana jest taka zachęta:

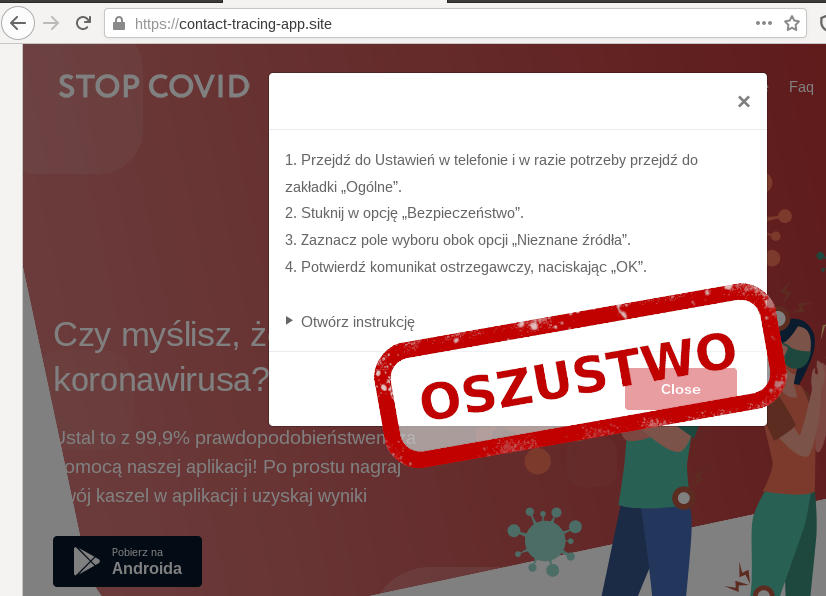

Czy myślisz, że masz koronawirusa? Ustal to z 99,9% prawdopodobieństwem za pomocą naszej aplikacji! Po prostu nagraj swój kaszel w aplikacji i uzyskaj wyniki.

Złośliwa aplikacja została sklasyfikowana jako trojan bankowy Cerberus, który atakuje aplikację do bankowości mobilnej i jest wykorzystywany do kradzieży środków finansowych. Trojan projektowany był tak, by pozwolić cyberprzestępcom na wyłączenie Google Play Protect, przechwytywanie komunikacji SMS, uruchamianie i usuwanie zainstalowanych aplikacji, otwieranie adresów URL, wyświetlanie fałszywych powiadomień z aplikacji bankowych, a w niektórych wypadkach także wykradanie danych przy użyciu keyloggera. W tym przypadku jego działanie wydaje się mniej rozbudowane, ale za to jest skuteczne – można stracić swoje oszczędności z konta bankowego.

Fałszywa aplikacja STOP COVID po instalacji domaga się przyznania dostępu do powiadomień, a także możliwości sprawdzania zawartości okna, z którego korzysta użytkownik. To umożliwia na przejęcie poufnych danych logowania do bankowości mobilnej i potwierdzenia transakcji.

To nie pierwsza tego typu aplikacja wykorzystująca strach przez COVID-19. Kilka dni temu CERT Polska ostrzegał przed nowym atakiem na systemy Android, którego celem jest dystrybucja złośliwego oprogramowania BlackRock. W rzeczywistości dochodzi do kradzieży danych z innych zainstalowanych aplikacji.

Wygląda na to, że obydwie aplikacje są rozsyłane przez tę samą grupę cyberoszustów – tu również zastosowano obietnicę wykrycia choroby za pomocą nagrania kaszlu, identyczny jest też layout strony, tylko adres był inny: contact-tracing-app[.]site. Możliwe, że ten sam mechanizm przestępcy będą chcieli wykorzystać także na innych stronach.