Masz Wi-Fi? To masz też nowy powód do zmartwienia

Możliwe, że hakerzy używają Twojego łącza, by siać spustoszenie w sieci. Przestępcy przejęli jeden z popularnych modeli routerów TP-Link.

Złoczyńcy wykorzystują routery TP-Link Archer AX21 (AX1800). To model dwuzakresowy, obsługujący Wi-Fi 6 o przepustowości do 1,8 Gb/s, który można znaleźć w domach wymagających użytkowników, małych biurach, czasami w kawiarniach i innych lokalach usługowych. Router ten debiutował w 2021 roku.

Od maja 2023 roku cyberprzestępcy wykorzystują lukę w oprogramowaniu routera TP-Link, by przejąć kontrolę nad jego oprogramowaniem. To z kolei pozwoliło zbudować armię botów, które są w stanie zalać zbędnymi pakietami cel ataku do tego stopnia, że serwery nie są w stanie normalnie funkcjonować (atak typu DDoS). Botnet został nazwany „Condi” i… można go wynająć, by komuś mocno zaszkodzić.

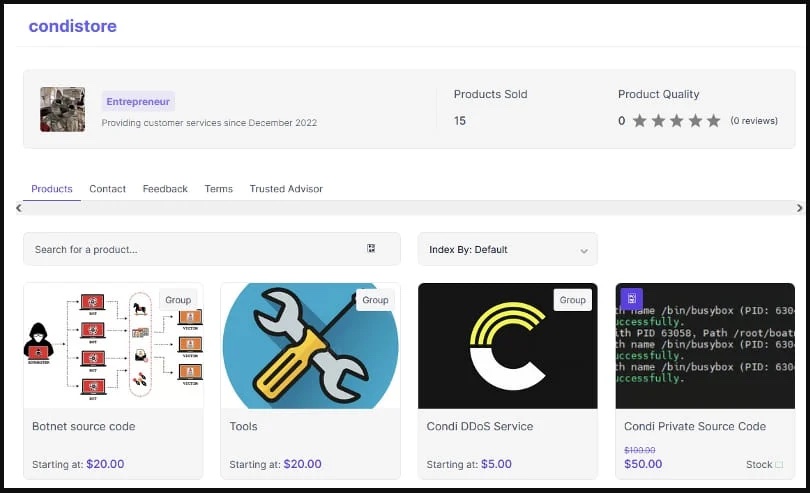

To nie koniec. Cyberprzestępcy sprzedają kod źródłowy wirusa, atakującego routery. To nie tylko szczyt późnego kapitalizmy, ale też furtka dla cybergangów do tworzenia własnych wariantów szkodliwego programy. Dzięki tej polityce w dość krótkim czasie w sieci znalazły się wersje wirusa z różnymi możliwościami. Analitycy pokazali, jak wygląda strona sklepu z kodem wirusów.

Dziurawy Linux na routerach

Specjaliści z firmy Fortinet przeanalizowali zagrożenie i sposób, w jaki routery zostały narzędziem w rękach cyberprzestępców. Atakujący wykorzystali lukę CVE-2023-1389 w oprogramowaniu routerów. To podatność w interfejsie do zdalnej zmiany ustawień routera przez przeglądarkę, umożliwiająca wstrzyknięcie polecenia i wykonanie kodu.

Luka jest poważna. Została odkryta w styczniu 2023 roku przez grupę ZDI i zgłoszona producentowi. W marcu TP-Link wydał łatkę bezpieczeństwa (oprogramowanie 1.1.4, kompilacja 20230219), ale wszyscy wiemy, jak jest z aktualizacją softu na routerach. Kiepsko.

Na domiar złego Condi nie jest pierwszym botnetem, który do swoich szeregów włączył routery z tą podatnością. Pod koniec kwietnia korzystał z nich sławny już Mirai. Zresztą widać, że botnety nie lubią konkurencji – Condi ma możliwość zakończenia procesów należących do wirusów konkurencji! Przy okazji kończy też procesy starszych wersji Condi, by zapewnić najświeższy zestaw funkcji.

Jeśli zaś chodzi o rozprzestrzenianie się, Condi jest samowystarczalny. Malware szuka urządzeń z otwartymi portami 80 lub 8080, używanymi do sterowania routerami przez przeglądarkę. Jeśli taki znajdzie, wysyła polecenie pobrania i instalacji szkodliwego skryptu. Tylko tyle i aż tyle. Niewykluczone, że ten sam botnet atakował także inne urządzenia – specjaliści znaleźli próbki z funkcjami skanującymi port 5555, używany do zdalnego połączenia przez Android Debug Bridge.

Mam ten router. Co teraz?

Warto tu zaznaczyć, że Condi nie ma mechanizmów pozwalających mu utrzymać się na stałe w pamięci routera. Dlatego też wirus stara się usunąć zawartość plików odpowiedzialnych za wyłączanie i restartowanie routera. Tylko na wyjęcie wtyczki z gniazdka nie ma lekarstwa. Jeśli więc Twój router się przegrzewa, a sieć działa podejrzanie wolno, to dobry krok na początek.

Poza tym oczywiście trzeba zaktualizować Linuxa na pokładzie routera. Wszystkie niezbędne pliki i instrukcję znajdziesz na stronie producenta.