Pendrive pułapka. Wygląda zwyczajnie, ale skrywa groźny sekret

Jest nowy wariant złośliwego oprogramowania PlugX. Malware rozprzestrzenia się za pośrednictwem przenośnych urządzeń USB, na przykład pendrive'ów, które napastnicy mogą podkładać w firmach czy urzędach.

Badacze zajmujący się cyberbezpieczeństwem odkryli próbkę PlugX, która wykorzystuje podstępne metody infekowania podłączonych do komputera urządzeń USB (pendrive, przenośny dysk itp.) w celu rozprzestrzeniania złośliwego oprogramowania.

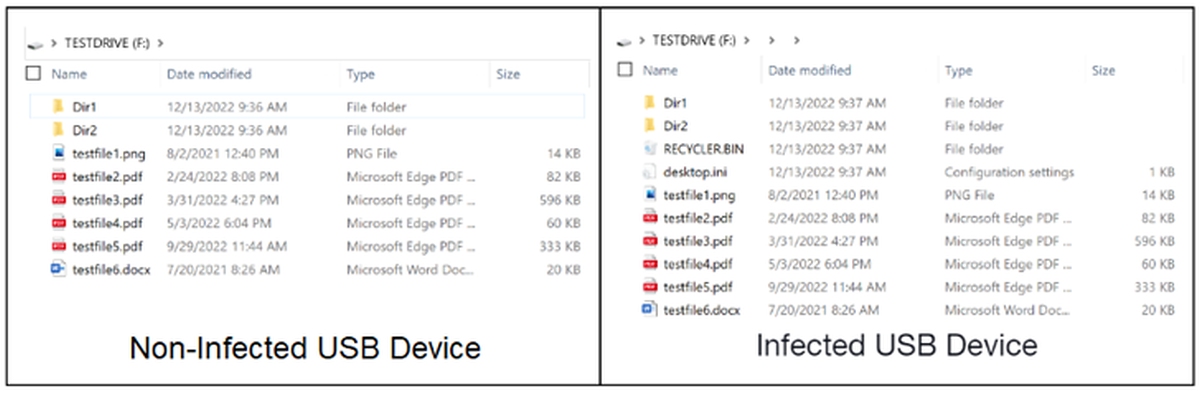

Ten wariant PlugX jest robakiem i infekuje urządzenia USB w taki sposób, że ukrywa się przed systemem plików systemu operacyjnego Windows. Użytkownik nie wiedziałby, że jego urządzenie USB jest zainfekowane lub prawdopodobnie używane do eksfiltracji danych z ich sieci.

– powiedzieli Mike Harbison i Jen Miller-Osborn, badacze Palo Alto Networks Unit 42

Wyspecjalizowana w cyberbezpieczeństwie firma poinformowała, że odkryła artefakt podczas reagowania na incydent po ataku ransomware Black Basta na jedną z ofiar. Wśród innych narzędzi wykrytych w zainfekowanym środowisku znalazł się program ładujący złośliwe oprogramowanie Gootkit oraz framework Brute Ratel C4. Wykorzystanie Brute Ratel przez grupę Black Basta zostało wcześniej opisane przez Trend Micro, służąc między innymi do ataku przeciw firmie energetycznej w USA.

Wariant USB PlugX wyróżnia się tym, że używa określonego znaku Unicode, zwanego spacją nierozdzielającą (U + 00A0) do ukrywania plików w urządzeniu USB, podłączonym do stacji roboczej.

Znak białej spacji uniemożliwia systemowi operacyjnemu Windows renderowanie nazwy katalogu, ukrywając ją, zamiast pozostawiać bezimienny folder w Eksploratorze.

– stwierdzili badacze

Ostatecznie skrót systemu Windows (. LNK) utworzony w folderze głównym dysku flash służy do uruchamiania złośliwego oprogramowania z ukrytego katalogu. Próbka PlugX ma za zadanie nie tylko wszczepić złośliwe oprogramowanie na hoście, ale także skopiować je na dowolne urządzenie wymienne, które może być do niego podłączone, poprzez zakamuflowanie go w folderze kosza.

Z kolei plik skrótu ma taką samą nazwę jak urządzenie USB i pojawia się z ikoną dysku. Istniejące pliki lub katalogi w katalogu głównym urządzenia wymiennego są przenoszone do ukrytego folderu utworzonego w folderze „skrótu” .

Za każdym razem, gdy kliknięty zostanie plik skrótu z zainfekowanego urządzenia USB, złośliwe oprogramowanie PlugX uruchamia Eksploratora Windows i przekazuje ścieżkę do katalogu jako parametr. To następnie wyświetla pliki na urządzeniu USB z ukrytych katalogów, a także infekuje hosta złośliwym oprogramowaniem PlugX.

– dodali eksperci z Unit 42

W ataku wykorzystywany jest fakt, że Eksplorator plików systemu Windows domyślnie nie pokazuje ukrytych elementów. Problem polega też na tym, że złośliwe pliki w tak zwanym koszu nie są wyświetlane, gdy pokazywanie ukrytych plików jest włączone. Oznacza to, że złośliwe pliki można przeglądać tylko w systemie operacyjnym podobnym do systemu Unix, takim jak Ubuntu, lub przez zamontowanie urządzenia USB w specjalistycznym narzędziu.

Gdy urządzenie USB zostanie wykryte i zainfekowane, wszelkie nowe pliki zapisane w folderze głównym urządzenia USB po infekcji są przenoszone do ukrytego folderu na urządzeniu USB. Ponieważ plik skrótu systemu Windows przypomina plik urządzenia USB, a złośliwe oprogramowanie wyświetla pliki ofiary, nieświadomie kontynuują rozprzestrzenianie złośliwego oprogramowania PlugX.

– powiedzieli badacze

Unit 42 poinformował, że wykrył również drugi wariant PlugX, który oprócz infekowania urządzeń USB dodatkowo kopiuje wszystkie pliki Adobe PDF i Microsoft Word z hosta do innego ukrytego folderu na urządzeniu USB, utworzonego przez złośliwe oprogramowanie.

Dzięki najnowszemu odkryciu, PlugX dołącza do innych rodzin złośliwego oprogramowania, takich jak ANDROMEDA czy Raspberry Robin, które mają możliwość rozprzestrzeniania się za pośrednictwem zainfekowanych dysków USB.

Odkrycie tych próbek wskazuje, że PlugX wciąż żyje i ma się dobrze przynajmniej wśród niektórych technicznie wykwalifikowanych atakujących i pozostaje aktywnym zagrożeniem.

– podsumowali eksperci

W tym miejscu warto przypomnieć, że pod koniec ubiegłego roku badacze z grupy Mandiant, należącej do Google, również przestrzegali przed atakami wykorzystującymi zainfekowane pamięci USB. Przy czym nie wykluczono wówczas scenariusza, w którym szkodliwe pendrive'y są celowo rozrzucane na terenie urzędów czy firm, tak, by następnie zostały podłączone do znajdującego się w sieci wewnętrznej komputera przez jakiegoś ciekawskiego pracownika.

Krótko mówiąc, mając na uwadze kolejne ostrzeżenia, redakcja przypadkowo znalezionych pamięci USB używać nie radzi. Chyba że potrafisz zrobić to w bezpiecznym, izolowanym środowisku.